WordPress

Tunnetusta henkilökohtaisen bloggaamisen ja verkkosivustojen luomisen hallinnan alustasta: WordPress on löydetty komento-injektiohaavoittuvuus. Haavoittuvuuden todetaan olevan Plainview Activity Monitor WordPress Plugin -komponentissa, ja sille on annettu CVE-tunniste CVE-2018-15877.

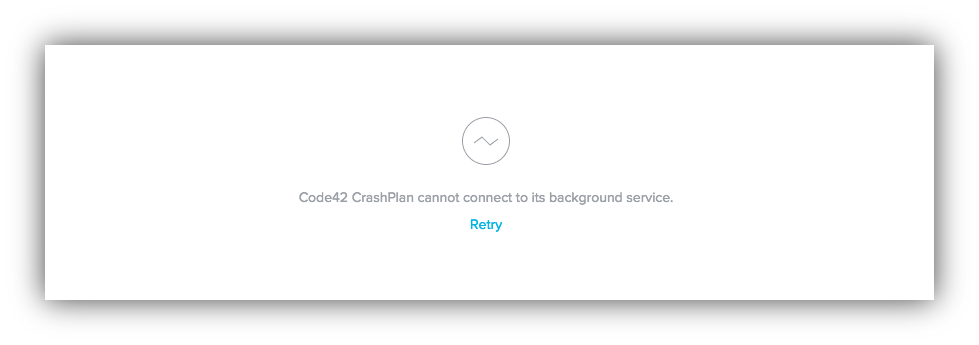

WordPressin Plainview Activity Monitor -laajennuksesta löytynyt komento-injektiohaavoittuvuus tekee siitä vakavan vaaran palvella etähyökkääjää, joka suorittaa komentoja hakkeroidussa järjestelmässä kaukaa. Ruiskutetut haitalliset komennot heittävät sopimattomia tietoja palveluvirtaan, erityisesti IP-parametrin kautta, ja toiminta_overview.php.

Tätä komento-injektiohaavoittuvuutta mainitussa komponentissa ei voida käyttää etänä yksinään. Valitettavasti sama WordPress-komponenttilaajennus kärsii kahdesta muusta haavoittuvuudesta: CSRF-hyökkäyshaavoittuvuudesta ja heijastuneesta sivustojen välisestä komentosarjahaavoittuvuudesta. Kun kaikki nämä kolme haavoittuvuutta toimivat käsi kädessä hyödynnettävissä yhdessä, hyökkääjä voi suorittaa etäkäskyjä toisen käyttäjän järjestelmässä ja myöntää aiheettoman ja luvattoman pääsyn käyttäjän yksityisiin tietoihin.

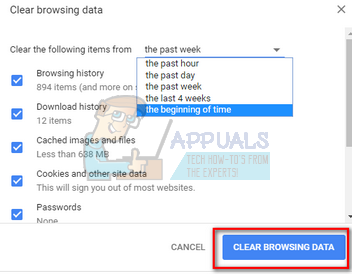

WordPressin julkaisemien tutkittujen yksityiskohtien mukaan haavoittuvuus löydettiin ensin 25: stäthtämän vuoden elokuussa. CVE-tunniste pyydettiin samana päivänä, ja haavoittuvuudesta ilmoitettiin seuraavana päivänä WordPressille osana pakollista toimittajan ilmoitusta. WordPress julkaisi nopeasti jakelunsa uuden version komponenttilaajennukselle, version 20180826. Uuden version odotetaan korjaavan haavoittuvuuden, jonka todettiin esiintyvän Plainview Activity Monitor -laajennuksen versioissa 20161228 ja vanhemmissa.

Tästä haavoittuvuudesta keskusteltiin perusteellisesti ja kuvattiin julkaisussa GitHub jossa esitetään myös todiste mahdollisesta korreloidusta hyödyntämisestä. Mahdollisten riskien lieventämiseksi WordPress-käyttäjiä kehotetaan päivittämään järjestelmät siten, että heidän järjestelmissään on käytössä Plainview Activity Monitor -laajennuksen uusin versio.

Tunnisteet WordPress