Raspberry Pi on suosittu yhden kortin tietokone, josta on tullut viime vuosina villitys. Kasvavan suosionsa ja yleisen käytönsa ansiosta aloittelijoiden koodaajien ja tekniikan harrastajien ansiosta siitä on tullut verkkorikollisten kohde tehdä sitä, mitä he haluavat parhaiten: verkkovarkauksia. Aivan kuten tavallisissa PC-laitteissa, joita suojaamme lukuisilla palomuureilla ja salasanoilla, on yhä tärkeämpää suojata Raspberry Pi -laitteesi samalla tavalla monipuolisella suojauksella.

Vadelma Pi

Monivaiheinen todennus toimii yhdistämällä kaksi tai useampia seuraavista tavoista antaa sinulle pääsyn tilillesi tai laitteellesi. Kolme laajaa luokkaa, joihin pääsyn myöntämistä koskevia tietoja tarjotaan, ovat: jotain mitä tiedät, jotain mitä sinulla on ja jotain mitä olet. Ensimmäinen luokka voi olla salasana tai PIN-koodi, jonka olet määrittänyt tilillesi tai laitteellesi. Lisäsuojakerroksena saatat joutua toimittamaan jotain toisesta luokasta, kuten järjestelmän luoman PIN-koodin, joka lähetetään älypuhelimeesi tai muulla omistamallasi laitteella. Kolmantena vaihtoehtona voit myös sisällyttää jotain kolmanteen luokkaan, joka koostuu fyysisistä avaimista, kuten biometrinen tunniste, joka sisältää kasvojentunnistuksen, sormenjäljen ja verkkokalvon skannauksen, riippuen laitteesi kyvystä suorittaa nämä skannaukset.

Tässä asetuksessa käytämme kahta yleisintä todennustapaa: asetettua salasanaa ja älypuhelimen kautta luotua kertakäyttöistä tunnusta. Integroimme molemmat vaiheet Googleen ja vastaanotamme salasanasi Googlen todennussovelluksen kautta (joka korvaa tarpeen saada tekstiviestikoodeja matkapuhelimeesi).

Vaihe 1: Hanki Google Authenticator -sovellus

Google Authenticator -sovellus Google Play -kaupassa.

Ennen kuin aloitamme laitteesi asetusten määrittämisen, ladataan ja asennetaan google-todennusohjelma älypuhelimeesi. Suuntaa Apple App Storeen, Google Play -kauppaan tai käyttämäsi laitteen vastaavaan kauppaan. Lataa google-todennusohjelma ja odota, että sen asennus on valmis. Voidaan käyttää myös muita todennussovelluksia, kuten Microsoftin todenninta, mutta opetusohjelmassa käytämme Google-todennussovellusta.

Vaihe 2: SSH-yhteyksien määrittäminen

Vadelma Pi -laitteet toimivat normaalisti SSH: lla, ja työskentelemme myös monitekijän todennuksen määrittämisessä SSH: n kautta. Luomme kaksi SSH-yhteyttä tätä varten seuraavasta syystä: emme halua sinun lukitsevan laitettasi ja jos lukitset yhden virran, toinen antaa sinulle uuden mahdollisuuden palata takaisin Tämä on vain turvaverkko, jonka asetamme sinulle: laitteen omistajalle. Pidämme tämän turvaverkon toisen virran käynnissä koko asennusprosessin ajan, kunnes koko määritys on valmis, ja olemme varmistaneet, että monitekijäinen todennus toimii oikein. Jos suoritat seuraavat vaiheet harkiten ja huolellisesti, todentamisen määrittämisessä ei pitäisi olla mitään ongelmaa.

Vadelma Pi -rajapinta.

Käynnistä kaksi pääteikkunaa ja kirjoita seuraava komento kumpaankin. Tämä on kahden virran asettaminen rinnakkain.

ssh käyttäjätunnus@nimi.paikallinen

Kirjoita käyttäjänimesi käyttäjänimen sijaan laitteen käyttäjänimi. Kirjoita pi-laitteesi nimi pi-nimen sijaan.

Kun olet painanut Enter-näppäintä, sinun pitäisi saada molemmissa pääteikkunoissa tervetuloviesti, joka näyttää myös laitteesi nimen ja käyttäjänimesi.

Seuraavaksi muokkaamme sshd_config-tiedostoa. Voit tehdä tämän kirjoittamalla seuraavan komennon jokaiseen ikkunaan. Muista tehdä kaikki tämän osan vaiheet molemmissa ikkunoissa samanaikaisesti.

sudo nano / etc / ssh / sshd_config

Vieritä alaspäin ja etsi, missä lukee: ChallengeResponseAuthentication no

Muuta 'ei' 'kyllä' kirjoittamalla tämä paikalleen. Tallenna muutokset painamalla [Ctrl] + [O] ja poistu sitten ikkunasta painamalla [Ctrl] + [X]. Jälleen, tee tämä molemmille ikkunoille.

Käynnistä SSH-daemon uudelleen käynnistämällä päätelaitteet ja kirjoittamalla jokaisessa seuraava komento:

sudo systemctl käynnistä ssh uudelleen

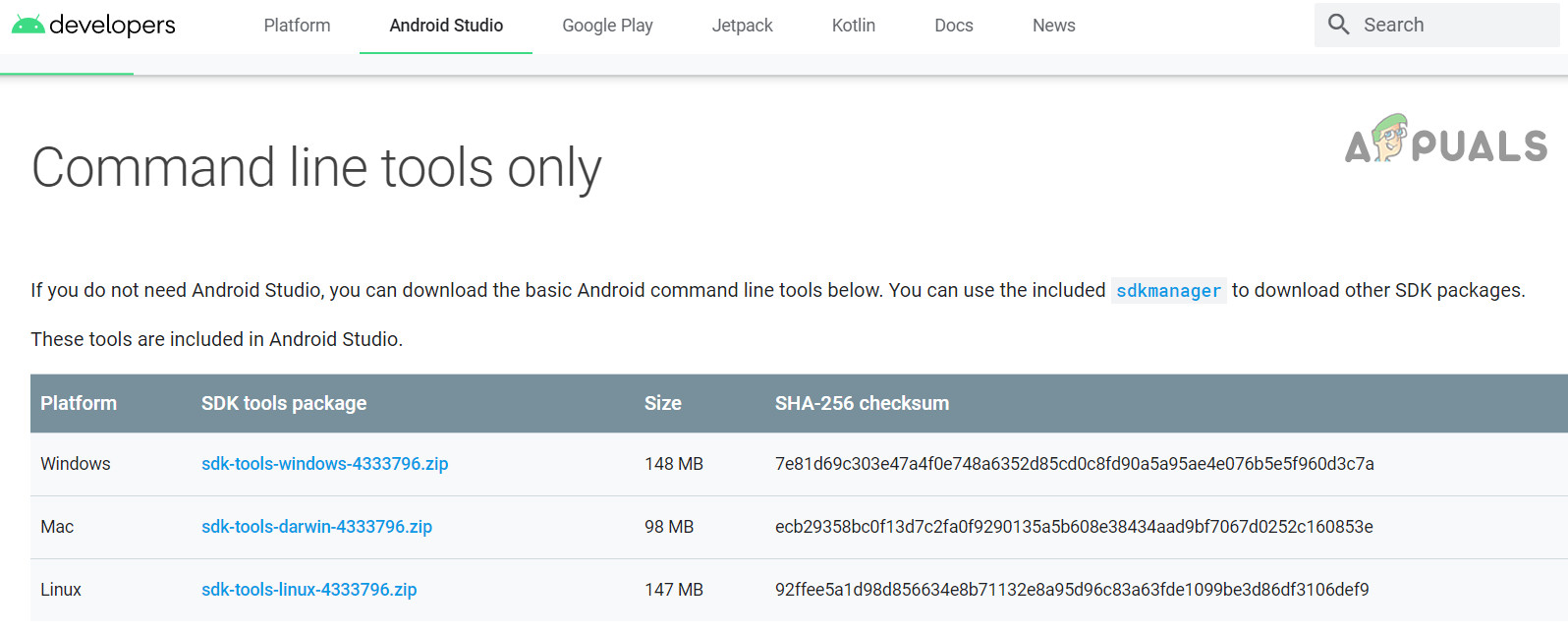

Lopuksi. Asenna Google Authenticator asetuksiisi integroida järjestelmäsi siihen. Voit tehdä tämän kirjoittamalla seuraavan komennon:

sudo apt-get install libpam-google-authentator

Suoratoistosi on nyt määritetty ja olet määrittänyt Google-todentajan sekä laitteellasi että älypuhelimellasi tähän asti.

Vaihe 3: Monitekijätodennuksen integrointi Google Authenticatoriin

- Käynnistä tilisi ja kirjoita seuraava komento: google-todentaja

- Syötä 'Y' aikaperusteisille tunnuksille

- Venytä ikkunaa nähdäksesi koko luotu QR-koodi ja skannaa se älypuhelimellasi. Näin voit yhdistää Raspberry Pi -todennuspalvelun älypuhelinsovellukseen.

- QR-koodin alla näkyy joitain varakoodeja. Merkitse nämä muistiin tai ota niistä valokuva varmistaaksesi, että et pysty vahvistamaan monitekijän todennusta Google Authenticator -sovelluksen kautta ja tarvitset lopulta sisäänkirjautumiseen varakoodin. Pidä nämä turvassa ja älä menettää ne.

- Sinulta kysytään nyt neljä kysymystä, ja tässä on, miten sinun on vastattava niihin kirjoittamalla joko 'Y' kyllä tai 'N' ei. (Huomaa: Alla olevat kysymykset on lainattu suoraan Raspberry Pi -digitaalipäätteestä, jotta tiedät tarkalleen, mitä kysymyksiä kohtaat ja miten niihin vastata.)

Google Authenticator -älypuhelinsovellus iOS: ssä. Tilit on pimennetty turvallisuussyistä ja turvakoodin numeroita on sekoitettu ja muutettu.

- 'Haluatko minun päivittävän' /home/pi/.google_authenticator '-tiedostosi?' (kyllä / ei): Kirjoita 'Y'

- 'Haluatko kieltää saman todennustunnuksen useita käyttöjä? Tämä rajoittaa sinut sisäänkirjautumiseen noin joka 30. s., Mutta lisää mahdollisuuksiasi huomata tai jopa estää välimieshyökkäyksiä (kyllä / ei): ' Kirjoita 'Y'

- 'Oletuksena mobiilisovellus luo uuden tunnuksen 30 sekunnin välein. Kompensoidaksemme asiakkaan ja palvelimen välisen mahdollisen ajan vinoutumisen sallimme ylimääräisen tunnuksen ennen nykyistä aikaa ja sen jälkeen. Tämä mahdollistaa jopa 30 sekunnin ajan vinoutumisen todennuspalvelimen ja asiakkaan välillä. Jos sinulla on ongelmia huonon ajan synkronoinnin kanssa, voit suurentaa ikkunan oletusarvostaan 3 sallitusta koodista (yksi edellinen koodi, yksi nykyinen koodi, seuraava koodi) 17 sallittuun koodiin (8 edellistä koodia, yksi nykyinen koodi, seuraavat 8 koodia). Tämä sallii jopa 4 minuutin vinoutumisen asiakkaan ja palvelimen välillä. Haluatko tehdä niin? (kyllä / ei): ” Kirjoita 'N'

- 'Jos tietokoneesi, johon kirjaudut, ei ole kovettunut raa'an voiman sisäänkirjautumisyrityksiltä, voit ottaa nopeudenrajoituksen käyttöön todennusmoduulille. Oletuksena tämä rajoittaa hyökkääjät enintään kolmeen kirjautumisyritykseen 30 sekunnin välein. Haluatko ottaa käyttöön nopeuden rajoittamisen? (kyllä / ei): ” Kirjoita 'Y'

- Käynnistä nyt älypuhelimesi Google Authenticator -sovellus ja paina plus-kuvaketta näytön yläosassa. Skannaa Pi-laitteellasi näytettävä QR-koodi pariliitoksen muodostamiseksi. Sinut näytetään nyt todennuskoodeilla ympäri vuorokauden aina, kun tarvitset niitä sisäänkirjautumiseen. Koodia ei tarvitse luoda. Voit yksinkertaisesti käynnistää sovelluksen ja kirjoittaa sillä hetkellä näytettävän sovelluksen.

Vaihe 4: PAM-todennusmoduulin määrittäminen SSH: lläsi

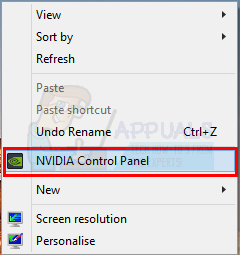

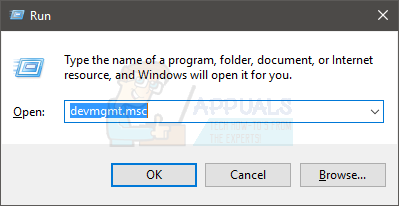

Käynnistä pääte ja kirjoita seuraava komento: sudo nano /etc/pam.d/sshd

Kirjoita seuraava komento kuvan mukaisesti:

# 2FAFA-todennus vaaditaan pam_google_authenticator.so

Jos haluat, että sinulta kysytään avainavainta Google Authenticator -sovelluksen kautta ennen salasanan syöttämistä, kirjoita seuraava komento ennen kuin aiemmin kirjoitettu komento:

@ sisällyttää common-auth

Jos haluat, että sinulta kysytään avainavainta salasanasi syöttämisen jälkeen, kirjoita tämä sama komento, paitsi laita se edellisen # 2FA-komentojoukon jälkeen. Tallenna muutokset painamalla [Ctrl] + [O] ja poistu sitten ikkunasta painamalla [Ctrl] + [X].

Vaihe 5: Sulje Rinnakkainen SSH-virta

Nyt kun olet määrittänyt monitekijän todennuksen, voit sulkea yhden rinnakkaisista virroista, joita meillä oli menossa. Voit tehdä tämän kirjoittamalla seuraavan komennon:

sudo systemctl käynnistä ssh uudelleen

Toinen varmuuskopioitu turvaverkkovirta on edelleen käynnissä. Pidät tätä käynnissä, kunnes olet varmistanut, että monitekijäinen todennus toimii oikein. Voit tehdä tämän käynnistämällä uuden SSH-yhteyden kirjoittamalla:

ssh käyttäjätunnus@nimi.paikallinen

Kirjoita käyttäjänimesi käyttäjänimen sijaan laitteen käyttäjänimi. Kirjoita pi-laitteesi nimi pi-nimen sijaan.

Kirjautumismenettely suoritetaan nyt. Kirjoita salasanasi ja kirjoita sitten koodi, joka näkyy Google Authenticator -sovelluksessa tällä hetkellä. Ole varovainen saadaksesi molemmat vaiheet 30 sekunnissa. Jos pystyt kirjautumaan sisään onnistuneesti, voit palata takaisin ja toistaa edellisen vaiheen sulkeaksemme rinnakkaisen turvaverkon virran, joka oli käynnissä. Jos olet noudattanut kaikkia vaiheita oikein, sinun pitäisi pystyä jatkamaan Raspberry Pi -laitteen monitekijän todennuksella.

Viimeiset sanat

Kuten minkä tahansa laitteella tai tilillä käyttöön otetun todennusprosessin kohdalla, myös nämä lisätekijät tekevät siitä turvallisemman kuin ennen, mutta eivät tee siitä täysin turvallista. Ole varovainen käyttäessäsi laitettasi. Ole varovainen mahdollisista huijauksista, tietojenkalasteluhyökkäyksistä ja verkkovarkauksista, joihin laitteesi saattaa joutua. Suojaa toinen laitteesi, johon olet määrittänyt koodinhakuprosessin, ja pidä se myös turvassa. Tarvitset tätä laitetta joka kerta päästäksesi takaisin järjestelmään. Säilytä varmuuskopiokoodit tunnetussa ja turvallisessa paikassa, jos olet koskaan tilanteessa, jossa et voi käyttää varmuuskopioitavaa älypuhelinta.

![[FIX] Xbox One -virhe 'Emme löydä mikrofonia näille ihmisille'](https://jf-balio.pt/img/how-tos/21/xbox-one-error-we-can-t-find-microphone.png)