Intel

Erityisesti palvelimissa ja keskusyksiköissä käytettyjen Intel-suorittimien havaittiin olevan alttiita tietoturva-aukolle, jonka avulla hyökkääjät voivat ryöstää käsiteltäviä tietoja. Palvelinlaadun Intel Xeonin ja muiden vastaavien prosessorien tietoturvavirhe voi antaa hyökkääjille mahdollisuuden käynnistää sivukanavan hyökkäys, joka voi päätellä prosessorin työskentelystä ja puuttua tietojen ymmärtämiseen ja noutamiseen.

Amsterdamin Vrijen yliopiston tutkijat kertoivat, että Intelin palvelinkäyttöiset prosessorit kärsivät haavoittuvuudesta. He ovat kutsuneet virheen, joka voidaan luokitella vakavaksi, NetCAT: ksi. haavoittuvuus avaa mahdollisuuden hyökkääjille hyödyntämään prosessteja suorittavia suorittimia ja päättelemään tiedot. Suojausvirhettä voidaan hyödyntää etänä, ja yritykset, jotka luottavat näihin Intel Xeon -prosessoreihin, voivat vain yrittää minimoida palvelimiensa ja keskusyksiköidensä altistumisen hyökkäysten ja tietovarkausyritysten rajoittamiseksi.

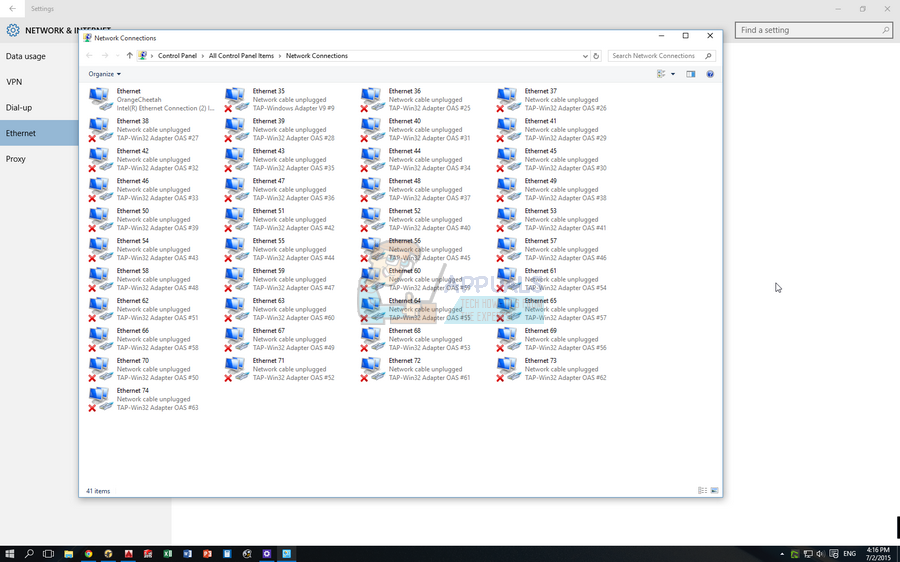

Intel Xeon -prosessorit, joissa DDIO- ja RDMA-tekniikat ovat heikossa asemassa:

Vrijen yliopiston tietoturvatutkijat tutkivat yksityiskohtaisesti tietoturva-aukkoja ja havaitsivat, että vain muutama erityinen Intel Zenon -prosessori kärsi. Vielä tärkeämpää on, että näillä suorittimilla oli oltava kaksi erityistä Intel-tekniikkaa, joita voitaisiin hyödyntää. Tutkijoiden mukaan hyökkäys tarvitsi menestykseen kaksi Intel-tekniikkaa, jotka löytyvät pääasiassa Xeon-suorittimen linjasta: Data-Direct I / O Technology (DDIO) ja Remote Direct Memory Access (RDMA). Tietoja NetCAT-haavoittuvuus on saatavilla tutkimusartikkelissa . NetCAT-tietoturva-aukko on virallisesti merkitty nimellä CVE-2019-11184 .

Intelillä näyttää olevan myönsi tietyissä Intel Xeon -prosessorijärjestelmien tietoturva-aukkojen . Yhtiö julkaisi tietoturvatiedotteen, jossa todettiin, että NetCAT vaikuttaa Xeon E5-, E7- ja SP-prosessoreihin, jotka tukevat DDIO: ta ja RDMA: ta. Tarkemmin sanottuna DDIO: n taustalla oleva ongelma mahdollistaa sivukanavan hyökkäykset. DDIO on ollut yleistä Intel Zenon -prosessoreissa vuodesta 2012. Toisin sanoen useat vanhemmat palvelinkäyttöiset Intel Xeon -prosessorit, joita tällä hetkellä käytetään palvelimissa ja keskusyksiköissä, voivat olla haavoittuvia.

On mahdollista erottaa jonkun SSH-salasana, kun hän kirjoittaa sen verkon kautta olevaan päätelaitteeseen hyödyntämällä mielenkiintoista sivukanavan haavoittuvuutta Intelin verkkotekniikassa, sanotaan infosec-gurut. https://t.co/X0jZpgCSks Ja Intel CPU -vikojen lahjoja tulee jatkuvasti.

- Unixversen paras Linux-blogi (@nixcraft) 10. syyskuuta 2019

Toisaalta Vrijen yliopiston tutkijat sanoivat, että RDMA antaa heidän NetCAT-hyödyntämisensä 'hallita kirurgisesti verkkopakettien suhteellista muistipaikkaa kohdepalvelimessa'. Yksinkertaisesti sanottuna tämä on aivan uusi hyökkäysluokka, joka voi paitsi haistaa tietoja suorittimien suorittamista prosesseista, mutta se voi myös manipuloida samoja.

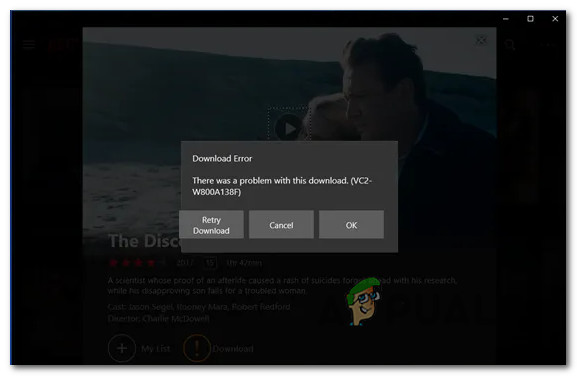

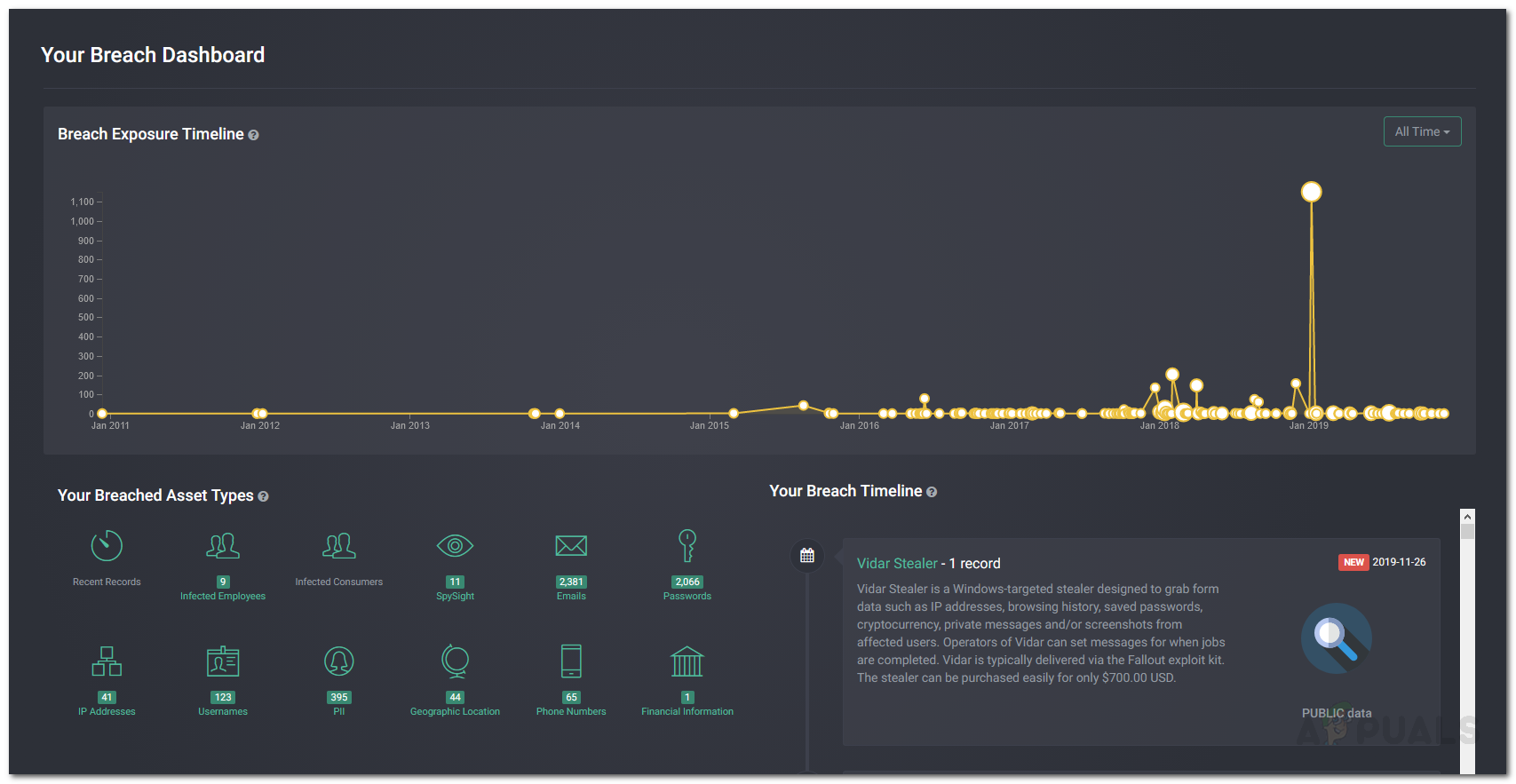

Haavoittuvuus tarkoittaa, että verkon epäluotettavat laitteet 'voivat nyt vuotaa arkaluonteisia tietoja, kuten SSH-istunnon näppäinpainalluksia, etäpalvelimilta, joilla ei ole paikallista pääsyä'. Tarpeetonta sanoa, että tämä on melko vakava tietoturvariski, joka uhkaa tietojen eheyttä. Vrijen yliopiston tutkijat olivat muuten ilmoittaneet Intelille Intel Zenon -prosessoreiden tietoturva-aukkojen lisäksi myös Alankomaiden kansallisen kyberturvallisuuskeskuksen tämän vuoden kesäkuussa. Kiitollisuuden merkkinä ja haavoittuvuuden paljastamisen koordinoimiseksi Intelin kanssa yliopisto sai jopa palkkion. Tarkkaa määrää ei ole paljastettu, mutta ongelman vakavuuden vuoksi se olisi voinut olla merkittävä.

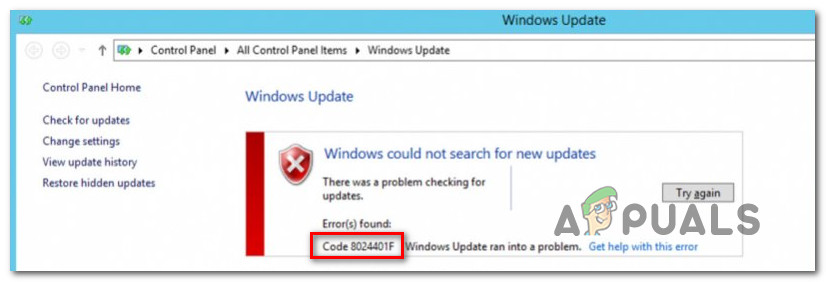

Kuinka suojata NetCAT-tietoturva-aukkoja vastaan?

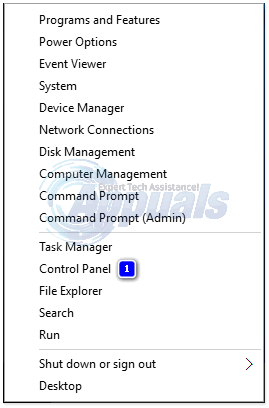

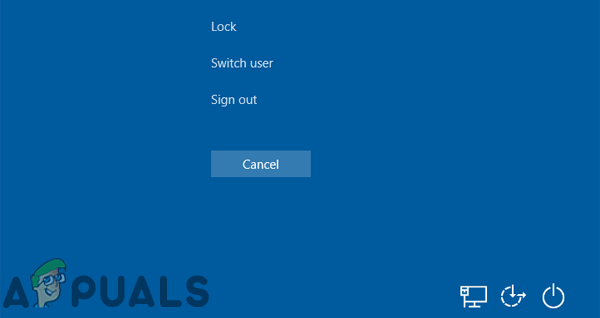

Tällä hetkellä ainoa varma tapa suojata NetCAT-tietoturva-aukkoja vastaan on poistaa DDIO-ominaisuus kokonaan käytöstä. Lisäksi tutkijat varoittavat, että käyttäjien, joilla on kyseinen Intel Xeon -prosessori, tulisi myös poistaa RDMA-ominaisuus turvalliseksi. Tarpeetonta sanoa, että useat järjestelmänvalvojat eivät ehkä halua luopua DDIO: sta palvelimillaan, koska se on tärkeä ominaisuus.

Intel on todennut, että Xeon-suorittimen käyttäjien on 'rajoitettava suoraa pääsyä epäluotettavista verkoista' ja käytettävä 'ajoitushyökkäyksille vastustuskykyisiä ohjelmistomoduuleja, käyttäen vakiona aikakoodityyliä. Vrijen yliopiston tutkijat kuitenkin väittävät, että pelkkä ohjelmistomoduuli ei välttämättä pysty puolustamaan NetCATia vastaan. Moduulit voivat kuitenkin auttaa vastaavissa hyödyntämistoimissa tulevaisuudessa.

Tunnisteet Intel