Oraakkeli

Kaksi haavoittuvuutta merkitty CVE-2018-2998 ja CVE-2018-2933 on löytänyt Denis Andzakovic PulseSecuritystä, joka hyödyntää Oracle WebLogic Server -palvelinta SAML ja WLS-ydinkomponentit vastaavasti pääsemään ja muokkaamaan tietoja rajoitetussa määrin.

Oracle WebLogic SAML -palveluntarjoajan todennusmekanismista löydettiin kaksi haavoittuvuutta. Lisäämällä XML-kommentti SAML: ään

NameID-tunniste, hyökkääjä voi pakottaa SAML-palveluntarjoajan kirjautumaan sisään toisena käyttäjänä. Lisäksi WebLogic ei vaadi allekirjoitettuja SAML-väitteitä oletusasetuksissa. Jättäen allekirjoitusosat SAML-väitteestä hyökkääjä voi luoda mielivaltaisen SAML-väitteen ja ohittaa todennusmekanismin.Denis Andzakovic - pulssiturva

Oracle Fusion Middleware 12c WebLogic Server v.12.2.1.3.0 todettiin olevan haavoittuvainen näille haavoittuvuuksille, vaikka kolme muuta versiota: 10.3.6.0, 12.1.3.0 ja 12.2.1.2 on havaittu vaikuttavan myös niihin.

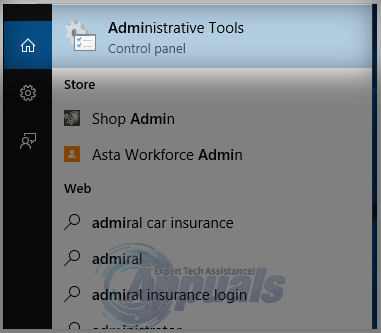

Jonkin sisällä riskinarviointimatriisi Oraclen julkaiseman CVE-2018-2998-haavoittuvuuden arvioitiin hyödyntävän SAML-komponenttia paikallisesti. Mukaan CVSS-versio 3.0 , tälle haavoittuvuudelle annettiin peruspisteet 5,4 kymmenestä, ja sen arvioitiin olevan yleensä alhainen manipuloinnin riskitekijä. Samassa arvioinnissa arvioitiin CVE-2018-2933-haavoittuvuus WLS-ydinkomponenttien hyödyntämiseksi paikallisista palvelinlaitteista. Haavoittuvuudelle annettiin hieman matalampi peruspistemäärä 4,9 / 10 mahdollisesta 10. Oracle julkaisi käyttäjilleen asiakirjan, jonka tunnus on 2421480.1, ja ohjeet tämän haavoittuvuuden lieventämiseksi. Tämä asiakirja on Oraclen järjestelmänvalvojan tilien käytettävissä, kun he kirjautuvat sisään.

Oracle Security Assertions Markup Language (SAML) kuvaa kehyksen, joka helpottaa todennustietojen jakamista useiden laitteiden välillä samassa verkossa, jolloin yksi laite voi toimia toisen kanssa. Se läpäisee käyttäjien todentamisen ja todennuksen: ovatko he kirjautumistiedot oikeutettuja ja onko heillä vaaditut oikeudet pyydettyjen toimintojen suorittamiseen. Tätä protokollaa käytetään useammin kertakirjautumisen määrittämiseen käyttäjille ja SAML-palveluntarjoajat hallitsevat palvelinta tai järjestelmänvalvojalaitetta, joka jakaa nämä tunnistetiedot. Kun SAML-väite on todennettu ja valtuutettu, XML-muodossa se voi suorittaa määritetyn käyttäjän tehtävän. SAML 2.0 on asetettu standardiksi tälle tietokoneiden todennus- ja valtuutusprosessille vuodesta 2005 lähtien, ja se on Oracle WebLogic Serversin käyttämä standardi niiden luomissa sovelluksissa.

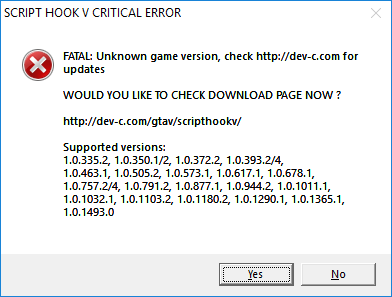

Yhdessä WebLogic Server -ydinkomponenttien löydetyn haavoittuvuuden kanssa näiden kahden haavoittuvuuden havaittiin hyödyntävän sitä tosiasiaa, että WebLogic ei vaadi allekirjoitettuja väitteitä oletusarvoisesti. Haavoittuvuudet manipuloivat todennus- ja valtuutusmekanismeja lisäämällä mielivaltaisen XML-kommentin Name ID -tagiin pakottaen järjestelmän sallimaan kirjautumisen toisen käyttäjän tilille tekemättä SAML-väitteen allekirjoitusta mitätöimättä, koska palvelin tarkistaa vain kommentin mukaisen merkkijonon, kuten on esitetty alla.

hyökkääjäadminJos järjestelmänvalvojan palvelimen kokoonpanoasetuksissa on SingleSignOnServicesMBean.WantAssertionsSigned attribuutti on poistettu käytöstä tai sitä ei vaadita, kuten oletusarvoisesti, allekirjoitusta ei vahvisteta, ja todennus voidaan ohittaa, jotta joku voi kirjautua sisään minkä tahansa valitsemana käyttäjänä. Hakkerit voivat hyödyntää tätä heikkoutta päästäkseen järjestelmän tehokkaisiin tileihin häiritäksesi järjestelmän asetuksia, poimia tietoja tai vioittuneita palvelimia. Tässä oletusasetuksessa, joka ei vaadi allekirjoituksia, seuraava koodi (lyhennetty luettavuuden vuoksi) on jaettu Pulssiturva näyttää kuinka hakkeri voi kirjautua sisään järjestelmänvalvojana:

REDACTED REDACTED admin WLS_SP urn: oasis: names: tc: SAML: 2.0: ac: class: PasswordProtectedTransportSelviytyäkseen tästä haavoittuvuudesta ja edellisestä löydetystä, Oracle on pyytänyt käyttäjiä päivittämään tuotteensa vastaavan Oracle-komponentin heinäkuussa 2018 julkaistulla Critical Patch for Oracle Fusion Middleware -ohjelmalla.

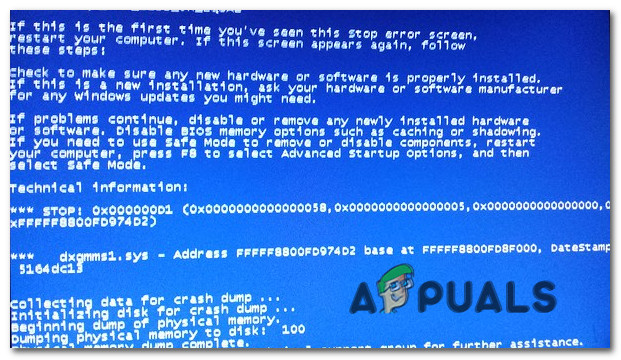

![[FIX] Amifldrv64.sys BSOD päivitettäessä BIOSia Windows 10: ssä](https://jf-balio.pt/img/how-tos/39/amifldrv64-sys-bsod-when-updating-bios-windows-10.png)