MySQL

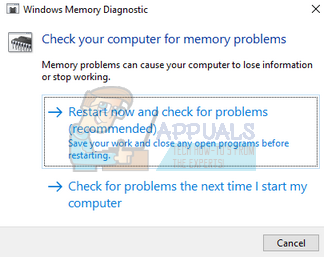

Omistettu hakkereiden ryhmä etsii melko yksinkertaista mutta pitkäjänteistä MySQL-tietokantojen hakua. Haavoittuvat tietokannat kohdennetaan sitten lunnasohjelman asentamiseen. MySQL-palvelimen järjestelmänvalvojien, jotka tarvitsevat pääsyn tietokantoihinsa etäyhteyden kautta, on oltava erityisen varovaisia.

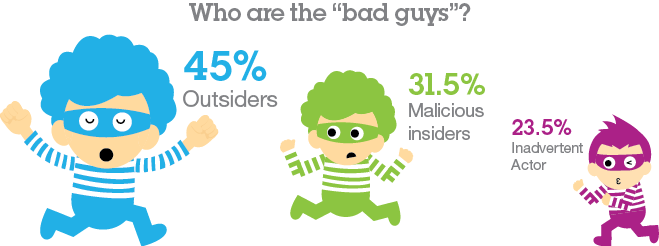

Hakkerit tekevät johdonmukaista hakua Internetissä. Nämä hakkerit, joiden uskotaan olevan Kiinassa, etsivät Windows-palvelimia, jotka käyttävät MySQL-tietokantoja. Ryhmä ilmeisesti aikoo tartuttaa nämä järjestelmät GandCrab-lunnasohjelmalla .

Ransomware on hienostunut ohjelmisto, joka lukitsee tiedostojen todellisen omistajan ja vaatii maksua lähettämisestä digitaalisen avaimen kautta. On mielenkiintoista huomata, että kyberturvallisuusyritykset eivät ole toistaiseksi nähneet yhtään uhkatekijää, joka olisi hyökännyt Windows-järjestelmissä toimiviin MySQL-palvelimiin erityisesti tartuttaakseen heidät lunnasohjelmilla. Toisin sanoen hakkereiden on harvinaista etsiä haavoittuvia tietokantoja tai palvelimia ja asentaa haitallista koodia. Normaalisti yleisesti havaittu käytäntö on järjestelmällinen yritys varastaa tietoja yrittäessään välttää havaitsemista.

Viimeisimmän yrityksen indeksoida Internetin kautta etsimällä haavoittuvia MySQL-tietokantoja, jotka toimivat Windows-järjestelmissä, paljasti Andrew Brandt, Sophosin johtava tutkija. Brandtin mukaan hakkerit näyttävät etsivän Internet-käytettävissä olevia MySQL-tietokantoja, jotka hyväksyisivät SQL-komennot. Hakuparametrit tarkistavat, onko järjestelmissä Windows-käyttöjärjestelmä. Löydettyään tällaisen järjestelmän hakkerit käyttävät sitten haitallisia SQL-komentoja istuttaakseen tiedoston paljaille palvelimille. Kun infektio on onnistunut, sitä käytetään myöhemmin GandCrab-lunnasohjelman isännöimiseen.

Nämä viimeisimmät yritykset ovat huolestuttavia, koska Sophos-tutkija onnistui jäljittämään ne takaisin etäpalvelimelle, joka saattaa olla vain yksi monista. Palvelimella oli ilmeisesti avoin hakemisto, joka käyttää palvelinohjelmistoa nimeltä HFS, joka on eräänlainen HTTP-tiedostopalvelin. Ohjelmisto tarjosi tilastoja hyökkääjän haitallisista hyötykuormista.

Havaintojen pohjalta Brandt sanoi: 'Palvelin näyttää osoittavan yli 500 latausta näytteestä, jonka näin MySQL-hunajapottilatauksen (3306-1.exe). Näytteet nimeltä 3306-2.exe, 3306-3.exe ja 3306-4.exe ovat kuitenkin identtisiä kyseisen tiedoston kanssa. Yhdessä laskettuna on ollut lähes 800 latausta viiden päivän aikana siitä, kun ne on viety tälle palvelimelle, sekä yli 2300 latausta toisesta (noin viikkoa vanhemmasta) GandCrab-näytteestä avoimessa hakemistossa. Joten vaikka tämä ei ole erityisen massiivinen tai laajalle levinnyt hyökkäys, se aiheuttaa kuitenkin vakavan riskin MySQL-palvelimen järjestelmänvalvojille, jotka ovat työntäneet aukon tietokantapalvelimen portin 3306 palomuurin läpi, jotta ulkomaailma pääsee käsiksi '

On rauhoittavaa huomata, että kokeneet MySQL-palvelimen järjestelmänvalvojat määrittelevät palvelimia harvoin, tai mikä pahinta, jättävät tietokantansa ilman salasanoja. Kuitenkin, tällaiset tapaukset eivät ole harvinaisia . Ilmeisesti jatkuvien tarkistusten tarkoitus vaikuttaa väärin määritettyjen järjestelmien tai tietokantojen opportunistiselta hyödyntämiseltä ilman salasanoja.