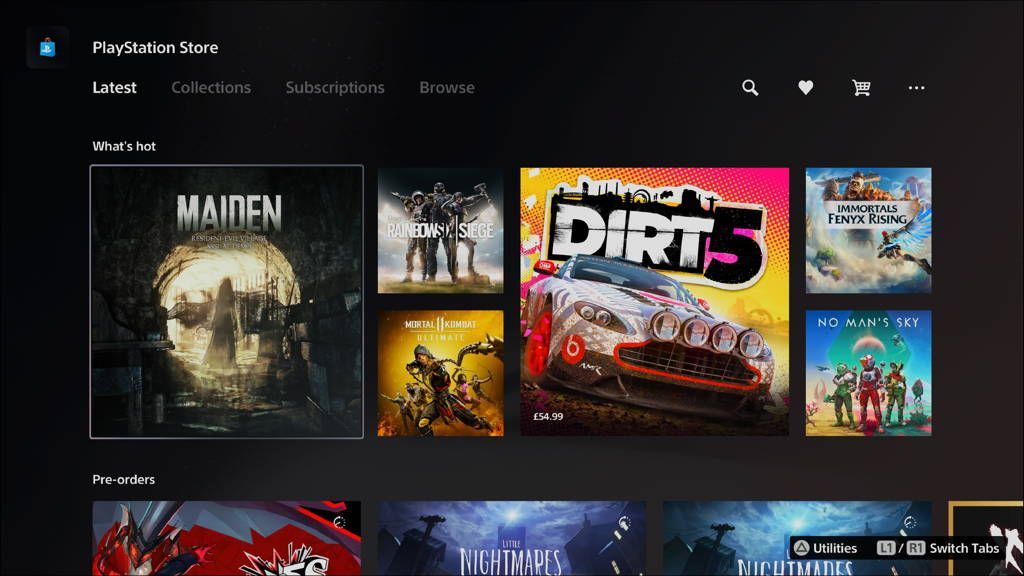

Kyberturvallisuuden kuva

Microsoft julkaisi tärkeän päivityksen Windows 10 -käyttöjärjestelmään päivä sitten. Jopa tässä päivityksessä ei ole korjaustiedostoa, joka suojaisi mielenkiintoiselta, yksinkertaiselta ja silti erittäin voimakkaalta tietoturvaongelmalta. Haavoittuvuus on Windows 10: n edistyneessä Tehtävien ajoituksessa. Kun sitä käytetään hyväksi, Task Scheduler voi olennaisesti myöntää täydelliset järjestelmänvalvojan oikeudet hyväksikäyttäjälle.

Hakkeri, joka käy online-aliaksen ”SandboxEscaper” ohi, lähetti virheen. Ilmeisesti hyödyntämisellä on vakavia turvallisuusvaikutuksia Windows 10: ssä. Mielenkiintoista on, että hakkeri päätti lähettää nollapäivän hyödyntämisen GitHubiin, joka on Microsoftin äskettäin hankkima ohjelmistotyökalujen ja kehityskoodin arkisto. Hakkeri julkaisi jopa Proof-of-Concept (PoC) -hyödykekoodin Windows 10 -käyttöjärjestelmään vaikuttavaan nollapäivän haavoittuvuuteen.

Hyödyntäminen kuuluu nollapäivän luokkaan lähinnä siksi, että Microsoft ei ole vielä tunnustanut samaa. Kun Windows 10 -tuottaja tietää, sen on tarjottava korjaustiedosto, joka sulkee tehtävänaikatajassa olevan aukon.

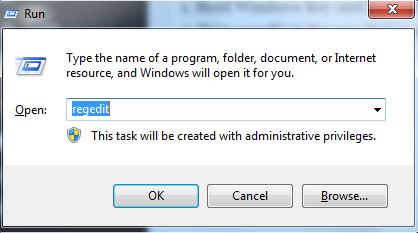

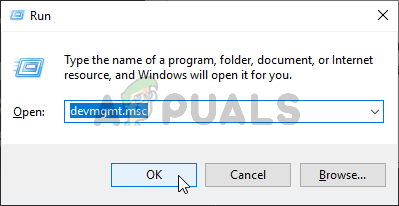

Tehtäväaikataulu on yksi Windows-käyttöjärjestelmän ydinkomponenteista, joka on ollut olemassa Windows 95: n päivistä lähtien. Microsoft on jatkuvasti parantanut apuohjelmaa, jonka avulla käyttöjärjestelmän käyttäjät pääsääntöisesti voivat ajastaa ohjelmien tai komentosarjojen käynnistämisen ennalta määritettynä ajankohtana tai tietyn aikavälin jälkeen. . GitHubiin lähetetty hyödyntäminen käyttää ”SchRpcRegisterTask” -menetelmää Task Schedulerissa tehtävien rekisteröimiseksi palvelimelle.

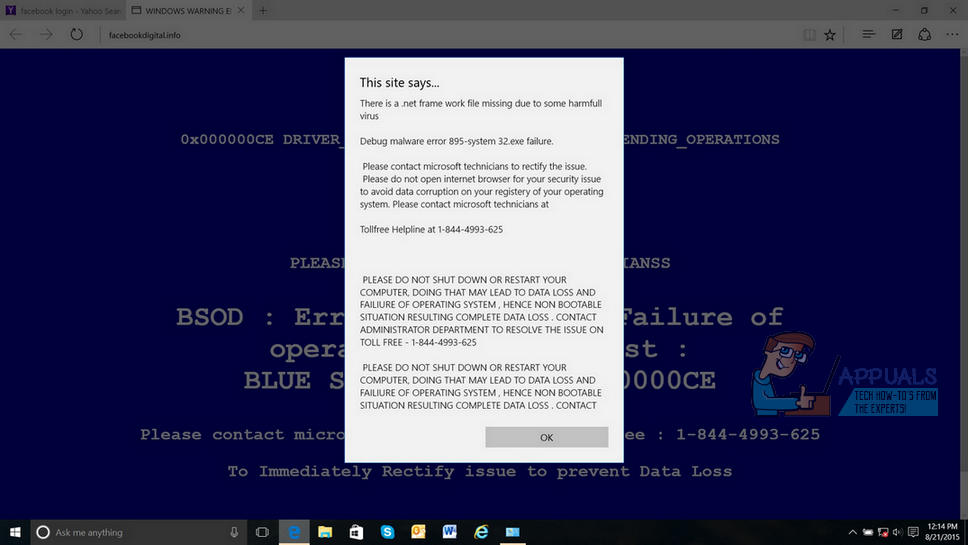

Vielä tuntemattomista syistä ohjelma ei tarkista käyttöoikeuksia niin perusteellisesti kuin sen pitäisi. Siksi sitä voidaan käyttää asettamaan mielivaltainen DACL (Disclusionary Access Control List) -oikeus. Haitallisella tarkoituksella kirjoitettu ohjelma tai jopa hyökkääjä, jolla on alemman tason käyttöoikeudet, voi suorittaa väärin muotoillun .job-tiedoston saadakseen ”SYSTEM” -oikeudet. Pohjimmiltaan tässä on kyse luvattomista tai luvattomista etuoikeuksien eskaloitumisongelmista, jotka voivat sallia paikallisen hyökkääjän tai haittaohjelman hankkia ja suorittaa koodia järjestelmänvalvojan oikeuksilla kohdekoneissa. Lopulta tällaiset hyökkäykset antavat hyökkääjälle täydet järjestelmänvalvojan oikeudet kohdistettuun Windows 10-koneeseen.

Twitter-käyttäjä väittää vahvistaneensa nollapäivän hyödyntämisen ja vahvistaneen, että se toimii Windows 10 x86 -järjestelmässä, joka on korjattu viimeisimmällä toukokuun 2019 päivityksellä. Lisäksi käyttäjä lisää, että haavoittuvuutta voidaan hyödyntää 100 prosenttia ajasta helposti.

Voin vahvistaa, että tämä toimii sellaisenaan täysin korjatussa (toukokuu 2019) Windows 10 x86 -järjestelmässä. Tiedosto, jota aiemmin vain SYSTEM ja TrustedInstaller hallitsivat täysin, on nyt rajoitetun Windows-käyttäjän täysin hallinnassa.

Toimii nopeasti ja 100% ajasta testauksessa. pic.twitter.com/5C73UzRqQk

- Will Dormann (@wdormann) 21. toukokuuta 2019

Jos tämä ei riitä, hakkeri on myös vihjannut, että hänellä on vielä neljä paljastamatonta nollapäivän virhettä Windowsissa, joista kolme johtaa paikallisten etuoikeuksien laajentumiseen ja neljäs antaa hyökkääjien ohittaa hiekkalaatikkoturvan. Tarpeetonta lisätä, että Microsoft ei ole vielä tunnustanut hyödyntämistä ja antanut korjaustiedoston. Tämä tarkoittaa käytännössä sitä, että Windows 10 -käyttäjien on odotettava tietoturvakorjausta tälle haavoittuvuudelle.

Tunnisteet Windows