BitCoinin salausvaluutta. Forbes

Joukko haitallisia lunnaushyökkäyksiä suoritettiin tietokonejärjestelmissä vuonna 2016. Jigsaw Ransomware löydettiin ensimmäisen kerranthhuhtikuussa 2016, ja sen havaittiin vaikuttavan ensisijaisesti Windows-järjestelmiin. Lunnasohjelma tarjosi myös onWebChat chat-asiakasosoite, jotta lunnasohjelman käyttäjät voivat ohjata käyttäjiä maksamaan bitcoinia. Keskusteluasiakas oli julkisesti saatavilla oleva palvelu, joka oli salattu SSL / TLS: llä, joten ihmisten määritteleminen keskustelun toisessa päässä oli vaikea tehtävä. Näyttää siltä, että Jigsaw Ransomware on palannut ja se on täällä saman hinnan, bitcoinisi, jälkeen, mutta uudella ja parannetulla taktiikalla sen saamiseksi.

BitcoinBlackmailer Ransomware suunniteltiin vuonna 2016, ja se lähetettiin ensisijaisesti sähköpostiviestien avulla, jotka lukkiutuvat liitetiedostoihinsa käyttäjän tietojen vaarantamiseksi. Kun liitetiedosto oli ladattu, ransomware otti isäntäjärjestelmän haltuunsa ja salasi kaikki tiedostot sekä kaikki järjestelmän käynnistys- tai palautusasetukset. Pian tämän hyökkäyksen päättymisen jälkeen ponnahdusikkuna ottaisi näytön, jossa Billy the Puppet in the Saw from Jigsaw -teema (tästä syystä virus nimettiin uudelleen Jigsaw Ransomware -ohjelmaan), ja näytössä näkyisi ajastin, jossa oli määräajat ja tehtävät käyttäjille. Jos lunnaita ei maksettu ensimmäisen tunnin sisällä, yksi tiedosto tuhoutuisi järjestelmästä; jos kuluu toinen tunti, suurempi määrä tuhoutuisi. Tämä malli lisäisi vaakalaudalla olevien tiedostojen määrää joka tunti, kunnes koko tietokone pyyhitään 72 tunnissa. Tämän lisäksi, jos tietokoneita yritetään käynnistää tai palauttaa, lunnasohjelma poistaa 1000 tiedostoa ja palaa edelleen aktiivisiksi antamaan tunneittain aloitteita muille. Tämän haittaohjelman parannettu versio pystyi myös havaitsemaan yksityiset tiedot, joita käyttäjä ei halua julkistettua, ja uhkaisi tehdä niin, jos lunnaita ei maksettu. Alastomia tai sopimattomia valokuvia, yksityisiä videoita ja paljon muuta oli vaakalaudalla, koska uhri uhkasi joutua doxediksi verkossa. Ainoastaan lunnaat pystyivät estämään tämän tapahtumisen ja vain lunnaat pystyivät salauksen purkamaan ja palauttamaan järjestelmän jäljellä olevat tiedostot.

Näyttökuva Jigsaw Ransomware Popupista. Poista haittaohjelmavirus

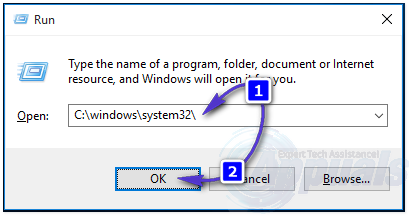

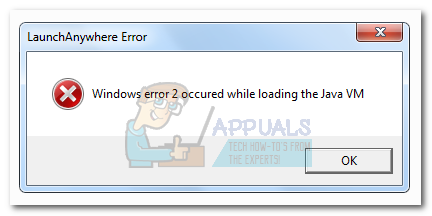

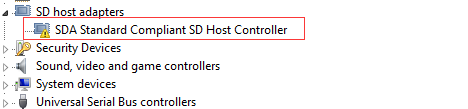

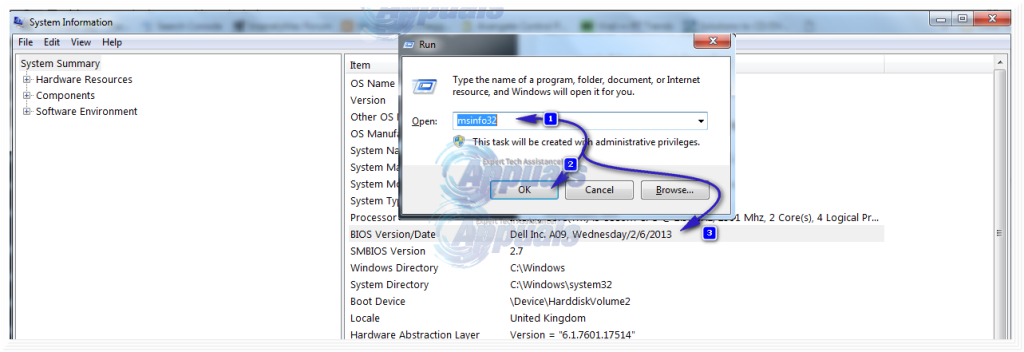

Mukaan a turvallisuusraportti Norton Symantecin julkaiseman kiristysohjelman todettiin luovan kansion '% AppData% System32Work dr' ja luomalla sitten tiedostot '% AppData% Frfx firefox.exe', '% AppData% Drpbx drpbx.exe' , '% AppData% System32Work EncryptedFileList.txt' ja '% AppData% System32Work Address.txt'. Jotta varmistetaan, että lunnasohjelma käynnistyy joka kerta, kun tietokone käynnistetään uudelleen, ellei protokolla ole päättynyt lunnasohjelman omaan päähän, luotiin tämä rekisterimerkintä: HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run 'firefox.exe' = '% AppData% Frfx firefox.exe ”. Lunnasohjelman havaittiin salaavan 122 erilaista tiedostotunnistetta ja lisäämällä niiden päähän ”.fun”. Ei ollut mitään keinoa poistaa tätä pahamaineista ransomware-ohjelmaa, ja useat virustentorjunta- ja tietoturvayritysten lähettämät lieventämisoppaat ehdottivat, että käyttäjät päivittävät tietoturvamääritelmänsä ja käytäntönsä hyvissä ajoin ennen tartuntavaaran vaaraa.

Uudelleen asetettu Jigsaw-lunnasohjelma on paljon vähemmän havaittavissa ja toimii kulissien takana ohjaamaan käyttäjien bitcoin-siirtoja hakkereiden lompakko-osoitteisiin luomalla tyylikkäitä osoitekirjoja, jotka saavat käyttäjän uskomaan siirtävänsä bitcoinia itselleen tarkoitettu käyttäjä. Tämän lunnasohjelman kautta on varastettu 8,4 bitcoinia, joka vastaa 61 000 dollaria Fortinet raportteja, mutta hakkereiden menestyksestä huolimatta näyttää siltä, että tällä kertaa käytettyä koodia on käytetty avoimen lähdekoodin tietokannoista ja se on paljon vähemmän hiottu kuin vuoden 2016 alkuperäinen lunnasohjelma. Tämä saa tutkijat uskomaan, että nämä kaksi hyökkäystä eivät ole ja että jälkimmäinen on kopiorikos, joka perustuu samoihin kryptovaluuttavarkauksien perusperiaatteisiin.