SSH on verkkoprotokolla, joka toimii konsolissa. Yleisimmin käytetty SSH-asiakas on PuTTy. Alla olevassa kuvassa on vakiintunut SSH-istunto. Se on helppokäyttöinen ja nopea. Suurin osa IT Professional -yrityksistä hallinnoi koko verkkoa vain SSH: n kautta turvallisuuden ja nopean / helpon pääsyn vuoksi palvelimen hallinto- ja hallintatehtävien suorittamiseen. Koko SSH-istunto on salattu - SSH: n tärkeimmät protokollat ovat SSH1 / SSH-1 ja SSH2 / SSH-2. SSH-2 on jälkimmäinen, turvallisempi kuin SSH-1. Linux-käyttöjärjestelmässä on sisäänrakennettu apuohjelma nimeltä Terminal konsolin käyttämiseksi, ja Windows-kone vaatii SSH-asiakkaan (esim. PuTTy).

Pääsy etäisäntään SSH: n avulla

Jos haluat käyttää etäisäntää / konetta SSH: n avulla, sinulla on oltava seuraavat tiedot:

) PuTTy (ilmainen SSH-asiakas)

b) SSH-palvelimen käyttäjätunnus

c) SSH-palvelimen salasana

d) SSH-portti joka on yleensä 22, mutta koska oletusarvo on 22, se tulisi vaihtaa toiseen porttiin hyökkäysten välttämiseksi tätä porttia vastaan.

Linux-koneessa käyttäjänimen juuri on oletuksena järjestelmänvalvoja ja sisältää kaikki järjestelmänvalvojan oikeudet.

Seuraava komento muodostaa yhteyden palvelimeen Terminalissa.

ssh root@192.168.1.1

missä root on käyttäjänimi ja 192.168.1.1 on isäntäosoite

Näin terminaali näyttää:

Komennosi kirjoitetaan symboli $ . Jos tarvitset apua terminaalin / kittin komennoissa, käytä syntaksia:

mies ssh

miehen komento

mies, minkä jälkeen mikä tahansa komento palauttaa näytön komento-ohjeet

Joten mitä aion tehdä nyt, on SSH, joka käyttää PuTTyä Debian-käyttöjärjestelmässäni, joka toimii VMWarella.

Mutta ennen kuin teen sen, minun on otettava SSH käyttöön kirjautumalla virtuaalikoneeni Debianiin - Jos olet juuri ostanut palvelimen isäntäyritykseltä, voit pyytää heitä ottamaan SSH käyttöön sinulle.

Ota ssh käyttöön käyttämällä

sudo /etc/init.d/ssh käynnistä uudelleen

Koska käytän Ubuntua, eikä ssh: ää ole asennettu, niin

Asenna ssh käyttämällä näitä komentoja

sudo apt-get install openssh-asiakas

sudo apt-get install openssh-palvelin

Ja tässä on, mitä olen saanut, kirjautuneena SSH: hen PuTTyn kautta:

SSH: n asettaminen ja istunnon luominen PuTTy-palvelun kautta vaatii tämän - alla käsittelen joitain lisäominaisuuksia, jotka alkavat hitaasti antaa paremman kuvan koko skenaariosta.

Oletusarvoinen ssh-määritystiedosto sijaitsee: / etc / ssh / sshd_config

Voit tarkastella määritystiedostoa seuraavasti: kissa / etc / ssh / sshd_config

Voit muokata määritystiedostoa seuraavasti: vi / etc / ssh / sshd_config tai nano / etc / ssh / sshd_config

Kun olet muokannut tiedostoa, käytä CTRL + X ja paina Y-näppäintä tallentaaksesi ja poistuaksesi siitä (nanoeditori)

SSH-porttia voidaan muuttaa kokoonpanotiedostosta, oletusportti on 22. Peruskomennot, cat, vi ja nano toimivat myös muille tavaroille. Jos haluat lisätietoja komentoista, käytä Google-hakua.

Jos teet muutoksia määritystiedostoon, kyseinen palvelu on käynnistettävä uudelleen. Oletetaan, että haluamme nyt muuttaa porttiamme eteenpäin, joten muokkaamme sshd_config-tiedostoa, ja käytän

nano / etc / ssh / sshd_config

Sinun täytyy olla kirjautuneena järjestelmänvalvojana tai käyttää sudo nano / etc / ssh / sshd_config muokata tiedostoa. Kun se on muokattu, käynnistä ssh-palvelu uudelleen, sudo /etc/init.d/ssh käynnistä uudelleen

Jos muutat porttia, muista sallia se IPTABLEISSA, jos käytät oletuspalomuuria.

iptables -I INPUT -p tcp –port 5000 -j HYVÄKSY/etc/rc.d/init.d/iptables tallenna

Kysy iptables vahvistaaksesi, onko portti auki

iptables -nL | grep 5000

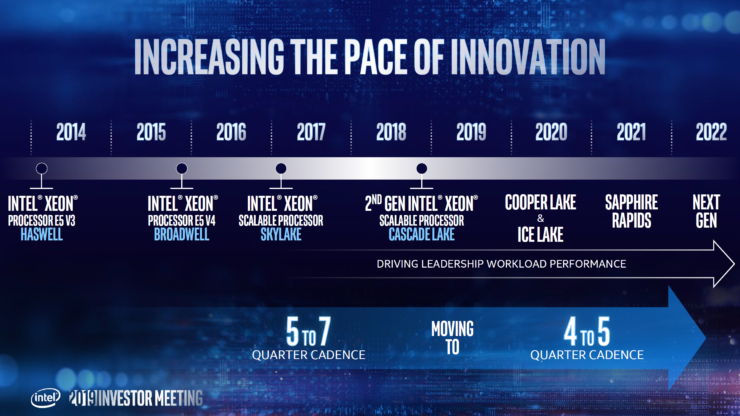

Kokoonpanotiedostossa on useita direktiivejä, kuten aiemmin keskusteltiin, SSH: lle on kaksi protokollaa (1 ja 2). Jos se on asetettu arvoon 1, vaihda se arvoon 2.

Alla on vähän määritystiedostoni:

# Paketin luoma määritystiedosto

# Katso lisätietoja sshd_config (5) -sivulta

# Mitä portteja, IP-osoitteita ja protokollia kuuntelemme

Portti 5000 korvattu numero 22 portilla

# Näillä asetuksilla voit rajoittaa sshd: n liittymiä / protokollia

#ListenAddress ::

#ListenAddress 0.0.0.0

Pöytäkirja 2 korvasi protokollan 1 2: lla

älä unohda käynnistää palvelua uudelleen tekemisen jälkeen

Root on järjestelmänvalvoja, ja on suositeltavaa, että se on poistettava käytöstä, muuten jos olet avoin etäyhteyksille, saatat joutua raa'an hyökkäyksen kohteeksi tai muiksi ssh-haavoittuvuuksiksi - hakkereiden suosituimmat laatikot ovat Linux-palvelimet, direktiivin mukaisesti LoginGraceTime , asettaa käyttäjän aikarajan kirjautumiselle ja todennukselle, jos käyttäjä ei, yhteys sulkeutuu - jätä oletusarvo.

# Todennus:

LoginGraceTime 120

PermitRootLogin nro

StrictModes kyllä

Erittäin siisti ominaisuus on Avaintodennus (PubkeyAuthentication) - Tämän ominaisuuden avulla voit määrittää vain avainpohjaisen todennuksen, kuten näemme Amazon EC3 -palvelimilla. Palvelinta voi käyttää vain yksityisellä avaimellasi, se on erittäin turvallinen. Jotta tämä toimisi, sinun on luotava avainpari ja lisättävä yksityinen avain etäkoneeseesi ja lisättävä julkinen avain palvelimeen, jotta sitä voidaan käyttää tällä avaimella.

PubkeyAuthentication kyllä

AuthorizedKeysFile .ssh / Authorized_keys

RSA-todennus kyllä

Salasanan todennusnumero

Tämä estää kaikki salasanat ja antaa käyttäjille pääsyn vain avaimella.

Ammattimaisessa verkostossa ilmoitat yleensä käyttäjillesi, mitä he saavat tehdä ja mitä eivät, ja muille tarvittaville tiedoille

Bannerien muokattava määritystiedosto on: / etc / motd

Avaa tiedosto editorissa kirjoittamalla: nano / etc / motd tai sudo / etc / motd

Muokkaa tiedostoa samalla tavalla kuin tekisit muistilehdessä.

Voit myös sijoittaa bannerin tiedostoon ja viitata siihen tiedostoon / etc / motd

esim: nano banner.txt luo banner.txt-tiedoston ja avaa editorin välittömästi.

Muokkaa banneria ja tallenna se painamalla ctrl + x / y. Sitten viittaa siihen motd-tiedostossa

Banneri /home/users/appualscom/banner.txt TAI mikä tahansa, tiedostopolku on.

Aivan kuten banneri, voit myös lisätä viestin ennen kirjautumiskehotetta, muokattava tiedosto on / etc / issue

SSH-tunnelointi

SSH Tunneling -toiminnon avulla voit tunneloida liikenteen paikallisesta koneestasi etäkoneeseen. Se luodaan SSH-protokollien avulla ja salataan. Tutustu artikkeliin SSH-tunnelointi

Graafinen istunto SSH-tunnelin yli

Ota graafinen / GUI-istunto käyttöön poistamalla seuraava riviX11 edelleenlähetys kyllä

Asiakkaan lopussa komento olisi:

ssh -X root@10.10.10.111

Voit suorittaa ohjelman, kuten Firefox, jne. Käyttämällä yksinkertaisia komentoja:

Firefox

Jos saat näyttövirheen, aseta osoite:

vie NÄYTTÖ = koneen IP-osoite: 0,0

TCP-käärimet

Jos haluat sallia valitut isännät ja kieltää joitain, nämä ovat muokattavia tiedostoja

1. /etc/hosts.allow

2. /etc/hosts.deny

Muutaman isännän salliminen

sshd: 10.10.10.111

Voit estää kaikkia lähettämästä palvelimeesi lisäämällä seuraavan rivin tiedostoon /etc/hosts.deny

sshd: KAIKKI

SCP - Suojattu kopio

SCP - suojattu kopio on tiedostojen siirtoapuohjelma. Sinun on käytettävä seuraavaa komentoa tiedostojen kopioimiseen / siirtämiseen ssh: n kautta.

alla oleva komento kopioi myfile-tiedoston / home / user2 -palveluun 10.10.10.111

scp / home / user / myfile root@10.10.10.111: / home / user2

scp-lähdekohteen syntaksia

Kansion kopioiminen

scp –r / home / user / myfolder roor@10.10.10.111: / home / user2

Tiedostojen etsiminen etäkoneelta

Tiedostojen etsiminen etäkoneelta ja järjestelmän tuloksen tarkasteleminen on erittäin helppoa. Tiedostojen etsiminen etäkoneelta

ssh root@10.10.10.111 “etsi / koti / käyttäjä –nimi’ * .jpg ’”Komento etsii kaikki / .jpg-tiedostot hakemistosta / home / user, voit pelata sillä. etsi / -nimi etsii koko / juurihakemistosta.

SSH-lisäsuojaus

iptables antaa sinun asettaa aikaperusteisia rajoituksia. Alla olevat komennot estävät käyttäjän 120 sekunniksi, jos he eivät pysty todentamaan. Voit määrittää komennon / sekunti / tunti / minuutti tai / päivä-parametrilla jakson.

Aikaperusteiset rajoituksetiptables -A SYÖTTÖ -p tcp -m tila –syn –tila UUSI –portti 22 -m raja –raja 120 / sekunti –raja-sarja 1 -j HYVÄKSY

iptables -A SYÖTTÖ -p tcp -m-tila –syn –tila UUSI -port 5000 -j DROP

5000 on portti, muuta sitä asetusten mukaan .

Todennuksen salliminen tietyltä IP: ltä

iptables -A SYÖTTÖ -p tcp -m-tila –tila UUSI-lähde 10.10.10.111 –portti 22 -j HYVÄKSY

Muita hyödyllisiä komentoja

Liitä näyttö SSH: n yli

ssh -t root@10.10.10.111 -näyttö –r

SSH-siirtonopeuden tarkistus

kyllä | pv | ssh $root@10.10.10.111 “cat> / dev / null”

![[FIX] Rosetta Stone - kohtalokas sovellusvirhe 1141](https://jf-balio.pt/img/how-tos/51/rosetta-stone-fatal-application-error-1141.jpg)