Apple (Kuva Medhat Dawoud Unsplashista)

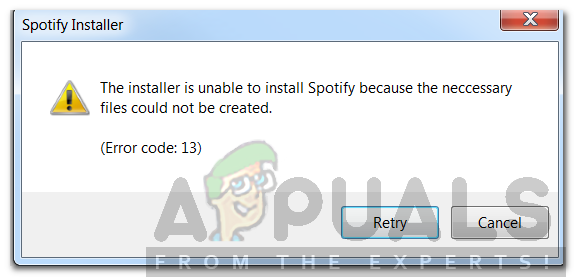

Apple iOS, kaikkien iPhonien oletuskäyttöjärjestelmä, sisälsi kuusi kriittistä 'Zero Interaction' -heikkoutta. Googlen eliitti Zero-eliitti, joka etsii vakavia vikoja ja ohjelmistovirheitä, löysi saman. Mielenkiintoista on, että Googlen tietoturvatutkimusryhmä on myös onnistuneesti toistanut toimet, jotka voidaan suorittaa luonnossa esiintyvien tietoturva-aukkojen avulla. Nämä virheet voivat antaa etähyökkääjille mahdollisuuden hallita Apple iPhonea ilman käyttäjän tarvetta tehdä muuta kuin vastaanottaa ja avata viesti.

Apple iPhone -käyttöjärjestelmäversioille, jotka edeltävät iOS 12.4: ää, havaittiin olevan alttiita kuudelle 'vuorovaikutteiselle' suojausvirheelle, löydetty Google. Kaksi Google Project Zero -jäsentä on julkaissut yksityiskohdat ja jopa osoittanut onnistuneesti Proof-of-Concept -toiminnon viidestä kuudesta haavoittuvuudesta. Suojausvirheitä voidaan pitää melko vakavina yksinkertaisesti siksi, että ne edellyttävät mahdollisimman vähän toimenpiteitä, jotka potentiaalinen uhri suorittaa iPhonen turvallisuuden vaarantamiseksi. Suojausheikkous vaikuttaa iOS-käyttöjärjestelmään ja voidaan hyödyntää iMessage-asiakasohjelman kautta.

Google noudattaa vastuullisia käytäntöjä ja ilmoittaa Applelle vakavista turvallisuusvirheistä iPhonessa iOS:

Google paljastaa yksityiskohdat Apple iPhone iOS: n tietoturva-aukkoista Black Hat -turvallisuuskonferenssissa Las Vegasissa ensi viikolla. Hakujätti kuitenkin säilytti vastuullisen käytäntönsä varoittaa yrityksiä tietoturva-aukoista tai takaovista ja ilmoitti ensin ongelmista Applelle, jotta se voisi antaa korjaustiedostoja ennen kuin tiimi paljasti yksityiskohdat julkisesti.

Ottaen huomioon vakavat tietoturvavirheet Apple ilmoitti kiireen korjaamaan vikoja. Se ei kuitenkaan välttämättä ole onnistunut täysin. Yksityiskohdat yhdestä 'vuorovaikutteisesta' haavoittuvuudesta on pidetty yksityisenä, koska Apple ei ratkaissut virhettä kokonaan. Tietoja samasta tarjosi Natalie Silvanovich, yksi kahdesta Google Project Zero -tutkijasta, jotka löysivät ja ilmoittivat virheistä.

Google paljastaa joukon puutteita Applen iMessage-sovelluksessa

Mikään ei ole immuuni viruksille, haittaohjelmille ja vastaaville tai koodausvirheille: MacOS, Android, iOS, Linux, Windows - ne kaikki ovat haavoittuvia. Laastarit ja viruslääkkeet ovat aina välttämättömiä KAIKILLE käyttöjärjestelmille https://t.co/sTpLUY2XqO

- Scotty (@osusuki) 30. heinäkuuta 2019

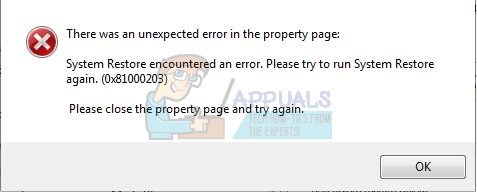

Tutkija huomautti myös, että neljä kuudesta suojausvirheestä voi johtaa haitallisen koodin suorittamiseen iOS-etälaitteella. Vielä huolestuttavampaa on se, että nämä viat eivät tarvinneet käyttäjän vuorovaikutusta. Hyökkääjien on vain lähetettävä koodattu väärin muotoiltu viesti uhrin puhelimeen. Haitallinen koodi voisi sitten suorittaa itsensä helposti, kun käyttäjä avasi viestin tarkastellakseen vastaanotettua kohdetta. Kaksi muuta hyökkäystä voivat antaa hyökkääjälle mahdollisuuden vuotaa tietoja laitteen muistista ja lukea tiedostoja etälaitteelta. Yllättäen edes nämä virheet eivät tarvinneet käyttäjän vuorovaikutusta.

Apple voi korjata onnistuneesti vain viisi kuudesta 'nolla vuorovaikutus' -turvallisuushaavoittuvuudesta iPhone iOS: ssä?

Kaikkien kuuden turvallisuusvirheen piti korjata onnistuneesti viime viikolla 22. heinäkuuta, Applen iOS 12.4 -versiolla . Näin ei kuitenkaan näytä olevan. Turvallisuustutkija on todennut, että Apple onnistui korjaamaan vain viisi kuudesta Zero Interaction -turvallisuushaavoittuvuudesta iPhone iOS: ssä. Silti yksityiskohdat viidestä korjattavasta virheestä ovat saatavilla verkossa. Google on tarjonnut samaa vikailmoitusjärjestelmänsä kautta.

Kolme virhettä, jotka mahdollistivat etäsuorittamisen ja hallinnoivat uhrin iPhonea, ovat CVE-2019-8647 , CVE-2019-8660 ja CVE-2019-8662 . Linkitetyt virheraportit sisältävät teknisiä yksityiskohtia jokaisesta virheestä, mutta myös todistuskoodin, jota voidaan käyttää hyödyntämiseen. Koska Apple ei ole onnistunut korjaamaan neljännen virheen tästä luokasta, saman yksityiskohdat on pidetty luottamuksellisina. Google on merkinnyt tämän tietoturvaheikkouden koodiksi CVE-2019-8641.

Yksi näistä puutteista on rajojen ulkopuolinen lukeminen (CVE-2019-8646), joka voi antaa etähyökkääjille mahdollisuuden lukea uhrin tietoihin tallennettujen tiedostojen sisältöä #iOS lähettämällä väärin muotoillun viestin iMessagen kautta.

- The Hacker News (@TheHackersNews) 30. heinäkuuta 2019

Google on merkinnyt viidennen ja kuudennen virheen nimellä CVE-2019-8624 ja CVE-2019-8646 . Nämä turvallisuusvirheet voivat antaa hyökkääjälle mahdollisuuden hyödyntää uhrin yksityisiä tietoja. Nämä ovat erityisen huolestuttavia, koska ne voivat vuotaa tietoja laitteen muistista ja lukea tiedostoja etälaitteelta tarvitsematta uhrin toimia.

IOS 12.4: n avulla Apple on ehkä onnistuneesti estänyt kaikki yritykset hallita iPhonea etäältä haavoittuvan iMessage-alustan kautta. Concept-proof-koodin olemassaolo ja avoin saatavuus tarkoittavat kuitenkin, että hakkerit tai haitalliset koodaajat voisivat silti hyödyntää iPhonea, jota ei ole päivitetty iOS 12.4: een. Toisin sanoen, vaikka on aina suositeltavaa asentaa tietoturvapäivitykset heti, kun ne ovat saatavilla, on tässä tapauksessa tärkeää asentaa uusin iOS-päivitys, jonka Apple on julkaissut viipymättä. Monet hakkerit yrittävät hyödyntää haavoittuvuuksia silloinkin, kun ne on korjattu tai korjattu. Tämä johtuu siitä, että he tietävät hyvin, että suuri osa laitteiden omistajista ei päivitä nopeasti tai yksinkertaisesti viivästyttää laitteidensa päivittämistä.

Vakavat tietoturvaongelmat iPhone iOS: ssä ovat melko tuottoisia ja taloudellisesti palkitsevia pimeässä verkossa:

Silvanovich ja toinen Google Project Zero -turvallisuustutkija Samuel Groß löysivät kuusi ”Zero Interaction” -turvallisuusheikkoutta. Silvanovich pitää esityksen etä- ja 'vuorovaikutteisista' iPhone-haavoittuvuuksista Black Hat -turvallisuuskonferenssissa, joka on tarkoitus pitää Las Vegasissa ensi viikolla.

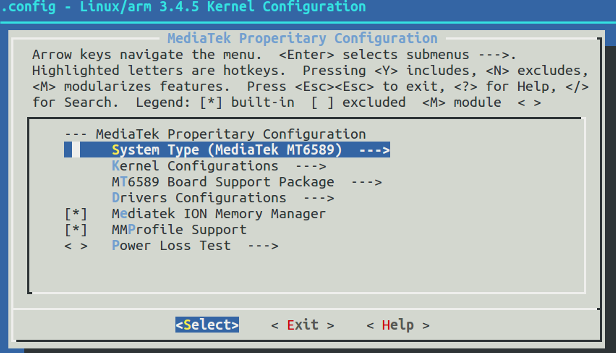

' Nolla-vuorovaikutus ”Tai” kitkaton ”Haavoittuvuudet ovat erityisen vaarallisia ja huolestuttavia turvallisuusasiantuntijoissa. A pieni katkelma puheesta jonka Silvanovich toimittaa konferenssissa, korostetaan huolta tällaisista iPhone iOS: n turvallisuusvirheistä. 'On ollut huhuja etähaavoittuvuuksista, jotka eivät vaadi käyttäjän vuorovaikutusta iPhonen hyökkäykseen, mutta näiden nykyaikaisiin laitteisiin kohdistuvien hyökkäysten teknisistä näkökohdista on vain vähän tietoa. Tässä esityksessä tutkitaan iOS: n etäyhteyttä käyttävää hyökkäyspintaa. Siinä käsitellään SMS-, MMS-, Visual Voicemail-, iMessage- ja Mail-haavoittuvuuksia ja kerrotaan, miten työkalut määritetään näiden komponenttien testaamiseksi. Se sisältää myös kaksi esimerkkiä näiden menetelmien avulla löydetyistä haavoittuvuuksista. '

Google-projektin nollatutkijat paljastavat 5 'Nolla vuorovaikutus' iMessage -vikaa, 4 korjattu iOS 12.4: ssä @Google

CVE-2019-8660 on muistivirheKaksi ilmoitetusta puutteesta voi johtaa iPhone-käyttöliittymän kaatumiseen

Yksi tutkijoista kertoo Black Hat USA 2019 -tapahtuman puutteista pic.twitter.com/slkkkOoObE

- Daily Tech (@ VikasGoud1997) 30. heinäkuuta 2019

Esitys on asetettu yleiskokouksen suosituimmaksi lähinnä siksi, että käyttäjän vuorovaikutuksessa olevat iOS-virheet ovat hyvin harvinaisia. Suurin osa iOS: n ja macOS: n hyödyntämisistä riippuu uhrin onnistuneesta huijaamisesta sovelluksen suorittamiseen tai Apple ID -tunnusten paljastamiseen. Nolla-vuorovaikutusvirhe vaatii vain pilaantuneen viestin avaamisen hyödyntämisen aloittamiseksi. Tämä lisää merkittävästi tartunnan tai tietoturvariskien mahdollisuutta. Suurimmalla osalla älypuhelinten käyttäjistä on rajoitetusti kiinteistöjä, ja he avaavat viestejä tarkistaakseen sen sisällön. Taitavasti muotoiltu ja hyvin muotoiltu viesti lisää usein eksponentiaalisesti havaittua aitoutta ja lisää onnistumisen mahdollisuuksia.

Silvanovich mainitsi, että tällaiset haitalliset viestit voidaan lähettää tekstiviestinä, multimediaviestinä, iMessage, Mail tai jopa Visual Voicemail. Heidän tarvitsi vain päästä uhrin puhelimeen ja avata. 'Tällaiset haavoittuvuudet ovat hyökkääjän pyhä graali, jonka avulla he voivat hakkeroida uhrien laitteisiin huomaamatta.' Muuten, tähän päivään asti tällaisten vähäisten tai 'Zero Interaction' -turva-aukkojen havaittiin käyttäneen vain hyväksikäyttäjät ja laillisten sieppaustyökalujen ja valvontaohjelmistojen valmistajat. Tämä tarkoittaa yksinkertaisesti sellaista erittäin hienostuneita vikoja jotka aiheuttavat vähiten epäilyksiä, löytävät pääasiassa Dark Webissä toimivat ohjelmistotoimittajat. Vain valtion tukemat ja kohdennetut hakkerointiryhmät yleensä pääsy niihin. Tämä johtuu siitä, että myyjät, jotka löytävät tällaiset puutteet, myyvät niitä valtavilla rahasummilla.

Julkaiseman hintakaavion mukaan Zerodium , tällaiset Dark Webissä tai ohjelmistopimeillä markkinoilla myydyt haavoittuvuudet voivat maksaa yli miljoona dollaria kumpikin. Tämä tarkoittaa, että Silvanovich on saattanut julkaista yksityiskohtia tietoturvaloukkauksista, joita laittomat ohjelmistotoimittajat ovat saattaneet veloittaa 5–10 miljoonaa dollaria. Crowdfense , toinen foorumi, joka toimii turvallisuustietojen kanssa, väittää, että hinta olisi voinut helposti olla paljon korkeampi. Alusta perustaa olettamuksensa siihen, että nämä puutteet olivat osa ei-napsautus-hyökkäysketju ”. Lisäksi haavoittuvuudet toimivat uusimmissa iOS-versioissa. Yhdessä tosiasian kanssa, että heitä oli kuusi, hyödyntämismyyjä olisi voinut helposti ansaita yli 20 miljoonaa dollaria erälle.

Tunnisteet omena Kyberturvallisuus Google ios