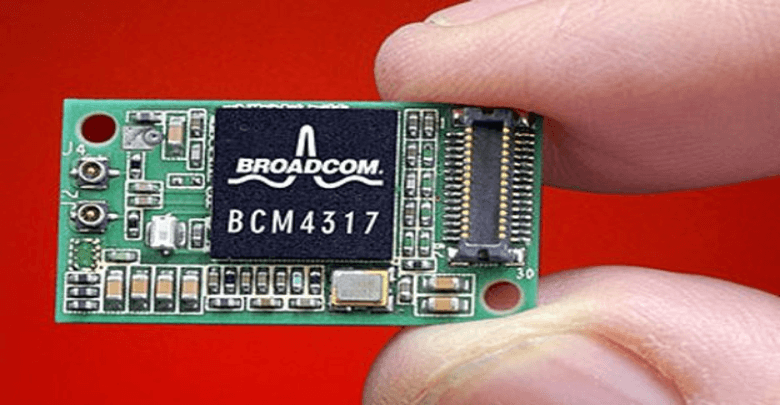

MikroTik.

Mikä olisi voinut olla pienimuotoinen verkkosivustojen kompromissi, todettiin olevan massiivinen cryptojack-hyökkäys. Trustwaven turvallisuustutkija Simon Kenin oli juuri palannut esittelemällä RSA Asia 2018 -keskustelussa puhetta verkkorikollisista ja kryptovaluuttojen käytöstä haitalliseen toimintaan. Kutsu sitä sattumaksi, mutta heti palattuaan toimistoonsa hän huomasi CoinHiven valtavan nousun, ja lisätarkastuksen jälkeen hän havaitsi, että se liittyy nimenomaan MikroTik-verkkolaitteisiin ja kohdistuu voimakkaasti Brasiliaan. Kun Kenin syveni tämän tapahtuman tutkimiseen, hän huomasi, että tässä hyökkäyksessä hyödynnettiin yli 70 000 MikroTik-laitetta, mikä on sittemmin noussut 200 000: een.

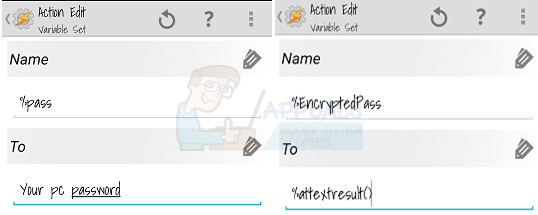

Shodan-haku MikroTik-laitteista Brasiliassa CoinHive-ohjelmalla tuotti yli 70 000 tulosta. Simon Kenin / Trustwave

'Tämä voi olla outo sattuma, mutta tarkempana tarkastellessani huomasin, että kaikki nämä laitteet käyttivät samaa CoinHive-sivunäppäintä, mikä tarkoittaa, että ne kaikki lopulta kaivataan yhden yksikön käsiin. Etsin noissa laitteissa käytettyä CoinHive-sivustoavainta ja huomasin, että hyökkääjä keskittyi lähinnä Brasiliaan. '

Shodan-haku CoinHive-sivustoavain osoitti, että kaikki hyökkäykset antautuivat samalle hyökkääjälle. Simon Kenin / Trustwave

Alun perin Kenin epäili hyökkäyksen olevan nollapäiväinen hyväksikäyttö MikroTikiin, mutta myöhemmin hän tajusi, että hyökkääjät käyttivät tätä toimintaa suorittamaan reitittimissä tunnettua heikkoutta. Tämä haavoittuvuus rekisteröitiin, ja 23. huhtikuuta julkaistiin korjaustiedosto sen turvallisuusriskien lieventämiseksi, mutta kuten useimmat tällaiset päivitykset, julkaisu ohitettiin ja monet reitittimet käyttivät haavoittuvaa laiteohjelmistoa. Kenin löysi satoja tuhansia vanhentuneita reitittimiä ympäri maailmaa, kymmeniä tuhansia, jotka hän löysi Brasiliasta.

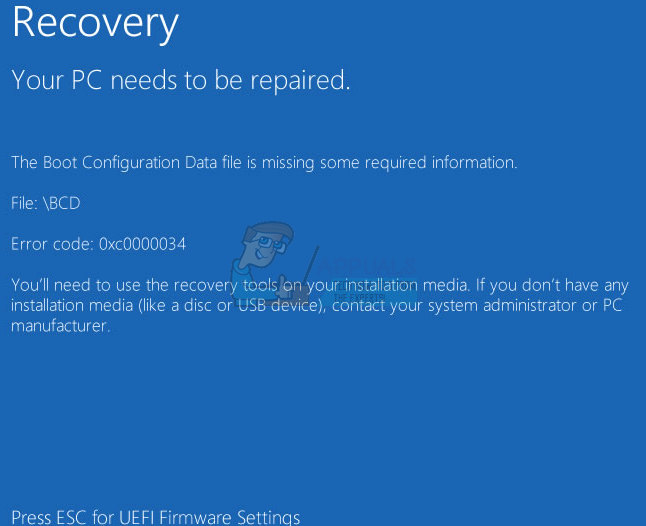

Aiemmin haavoittuvuuden havaittiin mahdollistavan haitallisen koodin suorittamisen reitittimessä. Tämä viimeisin hyökkäys onnistui kuitenkin ottamaan tämän askeleen pidemmälle käyttämällä tätä mekanismia 'injektoimaan CoinHive-komentosarjan jokaiselle käyttäjän vierailemalle verkkosivulle'. Kenin totesi myös, että hyökkääjät käyttivät kolmea taktiikkaa, jotka lisäsivät hyökkäyksen julmuutta. Luotiin CoinHive-komentosarjan tukema virhesivu, joka suoritti komentosarjan joka kerta, kun käyttäjä havaitsi virheen selaamisen aikana. Tämän lisäksi komentosarja vaikutti erillisten verkkosivustojen kävijöihin MikroTik-reitittimillä tai ilman (vaikka reitittimet olivat keino injektoida tätä komentosarjaa ensinnäkin). Hyökkääjän havaittiin myös käyttävän MiktoTik.php-tiedostoa, joka on ohjelmoitu pistämään CoinHive jokaiselle html-sivulle.

Koska monet Internet-palveluntarjoajat käyttävät MikroTik-reitittimiä tarjotakseen yrityksille massayhteyttä verkkoyhteyksille, tätä hyökkäystä pidetään korkean tason uhkana, jota ei tehty kohdistamaan epäilyttäviä käyttäjiä kotona, vaan valtamaan massiivisen isku suurille yrityksille ja yrityksille. Lisäksi hyökkääjä asensi reitittimiin 'u113.src' -koodin, jonka avulla hän pystyi lataamaan muita komentoja ja koodeja myöhemmin. Tämän avulla hakkeri voi ylläpitää pääsyvirtaa reitittimien kautta ja suorittaa valmiustilassa olevia vaihtoehtoisia komentosarjoja siltä varalta, että CoinHive estää alkuperäisen sivuston avaimen.

Lähde TrustWave

![[FIX] Amifldrv64.sys BSOD päivitettäessä BIOSia Windows 10: ssä](https://jf-balio.pt/img/how-tos/39/amifldrv64-sys-bsod-when-updating-bios-windows-10.png)