Jo jonkin aikaa on uskottu, että lunnasohjelmat vaikuttavat harvoin koneisiin, joissa on Linux ja jopa FreeBSD. Valitettavasti KillDisk-ransomware on nyt hyökännyt kouralliseen Linux-koneisiin, ja näyttää siltä, että jopa jakelut, jotka hajauttavat juuritilin, kuten Ubuntu ja sen erilaiset viralliset pyöräytykset, voivat olla haavoittuvia. Tietyt tietojenkäsittelijät ovat ilmaisseet mielipiteen, että monet Ubuntuun vaikuttaneet tietoturvauhat vaarantivat jotenkin Unity-työpöydän käyttöliittymän, mutta tämä uhka voi vahingoittaa jopa niitä, jotka käyttävät KDE-, Xfce4-, Openbox- tai jopa täysin virtuaalikonsolipohjaista Ubuntu-palvelinta.

Luonnollisesti tällaisen uhan torjunnassa sovelletaan hyviä terveen järjen sääntöjä. Älä käytä epäilyttäviä linkkejä selaimessa ja tarkista haittaohjelmat Internetistä ladatuille tiedostoille sekä sähköpostin liitetiedostoille. Tämä pätee erityisesti kaikkiin lataamiisi suoritettaviin koodeihin, vaikka virallisilta arkistoilta tulevat ohjelmat saavat digitaalisen allekirjoituksen tämän uhan vähentämiseksi. Muista aina lukea minkä tahansa komentosarjan sisältö tekstieditorilla ennen sen suorittamista. Näiden asioiden lisäksi on olemassa muutama erityinen vaihe, jonka voit suojata järjestelmääsi Ubuntua hyökkäävältä KillDIsk-muodolta.

Tapa 1: Poista juuritili

Ubuntun kehittäjät päättivät tietoisesti juuritilin hajauttamisesta, ja vaikka tämä ei ole osoittautunut täysin kykeneväksi pysäyttämään tämän tyyppisiä hyökkäyksiä, se on yksi ensisijaisista syistä, joiden vuoksi järjestelmien vahingoittaminen on ollut hidasta. On mahdollista palauttaa pääsy pääkäyttäjätilille, mikä on yleistä niille, jotka käyttävät koneitaan palvelimina, mutta tällä on vakavia seurauksia turvallisuuden suhteen.

Jotkut käyttäjät ovat saattaneet antaa sudo passwd: n ja antaa sitten root-tilille salasanan, jota he voisivat todella käyttää kirjautumiseen sekä graafisista että virtuaalisista konsoleista. Voit poistaa tämän toiminnon käytöstä välittömästi poistamalla root-kirjautumisen sudo passwd -l-juurella ja asettamalla Ubuntu tai käyttämäsi spin takaisin alkuun. Kun sinulta kysytään salasanaa, sinun on itse syötettävä käyttäjän salasana eikä juuritilille antamasi erityinen salasana, olettaen, että työskentelet käyttäjän sisäänkirjautumisella.

Paras tapa on luonnollisesti se, ettei sudo passwd -ohjelmaa ole koskaan käytetty aluksi. Turvallisempi tapa käsitellä ongelmaa on käyttää sudo bash -ohjelmaa juuritilin saamiseksi. Sinulta kysytään salasanasi, joka taas olisi käyttäjäni eikä juurisalasana, olettaen, että sinulla on vain yksi käyttäjätili Ubuntu-koneellasi. Muista, että voit myös saada juurikehotteen muille kuoreille käyttämällä sudoa, jota seuraa mainitun kuoren nimi. Esimerkiksi sudo tclsh luo juurikuoren yksinkertaisen Tcl-tulkin perusteella.

Muista kirjoittaa exit, jotta pääset irti kuoresta, kun olet suorittanut hallinnointitehtävät, koska pääkäyttäjän kuori voi poistaa minkä tahansa järjestelmän tiedoston omistuksesta riippumatta. Jos käytät komentotulkkia kuten tclsh ja kehotteesi on yksinkertaisesti% -merkki, kokeile whoamia komentona kehotteessa. Sen pitäisi kertoa tarkalleen kuka olet kirjautunut sisään.

Voit käyttää aina sudo rbashia myös käyttääksesi rajoitettua kuorta, jolla ei ole niin paljon ominaisuuksia, ja tarjoaa siten vähemmän mahdollisuuden vahingoittaa. Muista, että nämä toimivat yhtä hyvin graafisesta päätelaitteesta, jonka avaat työpöytäympäristössä, koko näytön graafisesta pääteympäristöstä tai yhdestä kuudesta virtuaalikonsolista, jotka Linux tarjoaa sinulle. Järjestelmä ei pysty erottamaan näitä eri vaihtoehtoja, mikä tarkoittaa, että voit tehdä nämä muutokset tavallisesta Ubuntusta, mistä tahansa kierroksesta, kuten Lubuntu tai Kubuntu, tai Ubuntu Server -asennuksesta ilman graafisia työpöytäpaketteja.

Tapa 2: Tarkista, onko juuritilillä käyttämätön salasana

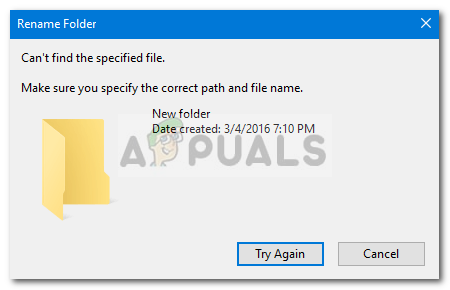

Suorita sudo passwd -S root tarkistaaksesi, onko juuritilillä käyttökelvoton salasana milloin tahansa. Jos näin tapahtuu, se lukee juuri L: n palautetusta tulosteesta sekä joitain tietoja juurisalasanan sulkemispäivästä ja -ajasta. Tämä vastaa yleensä kun asennit Ubuntun, ja se voidaan ohittaa turvallisesti. Jos se lukee sen sijaan juuren P, juuritilillä on kelvollinen salasana, ja sinun on lukittava se tavan 1 vaiheilla.

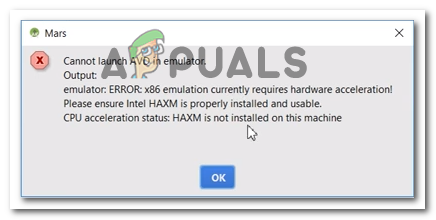

Jos tämän ohjelman tulos on NP, sinun on vielä ehdottomammin suoritettava sudo passwd -l -juuri ongelman korjaamiseksi, koska tämä osoittaa, että juurisalasanaa ei ole lainkaan ja kuka tahansa komentosarja mukaan lukien voi saada juurikuoren virtuaalikonsolista.

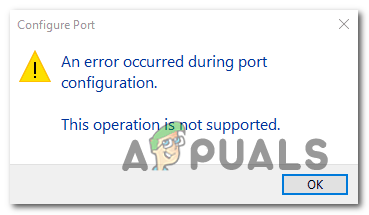

Tapa 3: Vaarallisen järjestelmän tunnistaminen GRUB: lta

Tämä on pelottava osa ja syy, että sinun on aina tehtävä varmuuskopiot tärkeimmistä tiedostoistasi. Kun lataat GNU GRUB -valikon, yleensä painamalla Esc-painiketta, kun käynnistät järjestelmän, sinun pitäisi nähdä useita erilaisia käynnistysvaihtoehtoja. Jos kuitenkin näet viestin, joka on kirjoitettu missä ne olisivat, saatat katsoa vaarantunutta konetta.

KillDisk-ohjelmassa vaarantuneet testikoneet lukivat jotain:

* Olemme pahoillamme, mutta salaus

tiedoistasi on saatu onnistuneesti päätökseen,

jotta voit menettää tietosi tai

Viesti jatkuu opastamaan sinua lähettämään rahaa tiettyyn osoitteeseen. Alusta tämä kone uudelleen ja asenna Linux uudelleen siihen. Älä vastaa KillDiskin uhkiin. Tämä ei vain auta vain tällaisia järjestelmiä käyttäviä henkilöitä, vaan myös Linux-versio-ohjelma ei todellakaan tallenna salausavainta virheen takia. Tämä tarkoittaa, että sitä ei voida kiertää, vaikka antaisitkin periksi. Varmista, että sinulla on puhtaat varmuuskopiot, eikä sinun tarvitse huolehtia tällaisesta asemasta.

4 minuuttia luettu