Intel

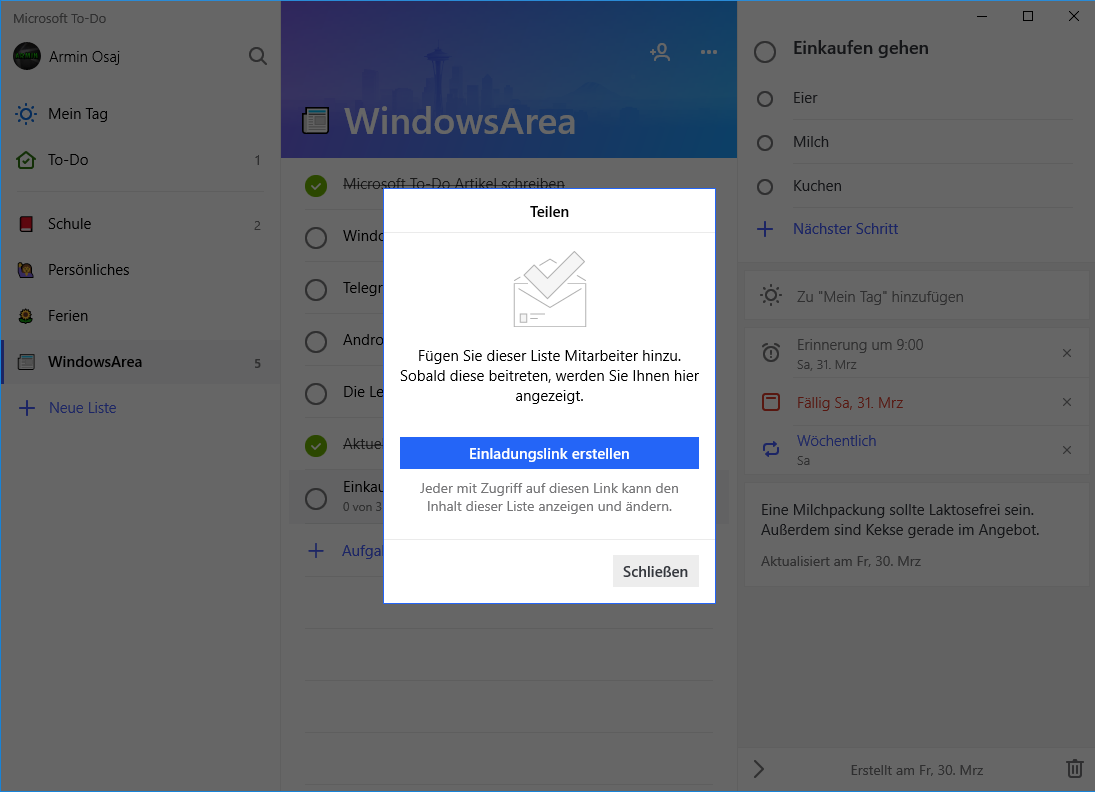

Tulossa Intelin uuden sukupolven Tiger Lake Mobility -prosessorit on Control-flow Enforcement -tekniikka. Tämä toimii tehokkaana yhdyskäytävänä monen tyyppisten haittaohjelmien pysäyttämiseen. Intel CET -ominaisuus hallitsee olennaisesti prosessorin sisäistä toimintaa ja varmistaa, että haittaohjelmien pääsy useisiin sovelluksiin on suoritettu suorittimen kautta.

Intel-suorittimissa on säännöllisesti havaittu olevan tietoturva-aukkoja. Vaikka yhtiö on julkaissut korjaustiedostoja riskin vähentämiseksi, suurimmalla osalla ratkaisuista on ollut pieni kielteinen vaikutus tulokseen. Intel näyttää korjaavan tilanteen ennakoivasti. Tulevat Tiger Lake -prosessorit, jotka perustuvat edistyneeseen 10 nm: n solmuun, sisäänrakennetaan Keski-Euroopan aikaa vastaamaan riskeistä ennen kuin ne tunkeutuvat järjestelmään. Tekniikka on noin neljä vuotta vanha.

Kuinka CET suojaa Intel Tiger Lake Mobility -prosessoreita ja tietokoneita?

Control-flow Enforcement Technology tai CET käsittelee ”ohjausvirtaa”, termiä, jota käytetään kuvaamaan järjestystä, jossa toiminnot suoritetaan suorittimen sisällä. Perinteisesti laitteella suoritettavia haittaohjelmia yritetään metsästää muiden sovellusten haavoittuvuuksia kaappaamaan niiden ohjausvirta. Jos haittaohjelma havaitaan, se voi lisätä haittaohjelman suorittamaan toisen sovelluksen yhteydessä.

Intelin uuden sukupolven Tiger Lake Mobility -prosessorit luottaa Keski-Eurooppaan suojaamaan ohjausvirtaa kahden uuden turvamekanismin avulla. CET: llä on Shadow Stack ja Epäsuora haarojen seuranta, jotta haittaohjelma ei voi edetä. Shadow Stack luo pohjimmiltaan kopion sovelluksen suunnitellusta ohjausvirrasta ja tallentaa varjopinon CPU: n turvalliselle alueelle. Tämä varmistaa, ettei sovelluksen aiotussa suoritusmääräyksessä tapahdu luvattomia muutoksia.

#Intel käynnistää #AntiMalwareCETTechnology Tiger Lake -prosessoreille - https://t.co/7WjGlNJAZf

- Techpopx (@TechpopX) 15. kesäkuuta 2020

Epäsuora haaranseuranta rajoittaa ja estää lisäsuojausten lisäämisen sovelluksen kykyyn käyttää suorittimen 'hyppypöytiä'. Nämä ovat pohjimmiltaan muistipaikkoja, joita usein käytetään (uudelleen) tai jotka kohdistetaan uudelleen sovelluksen ohjausvirtaan.

Shadow Stack suojaa tietokoneita yleisesti käytetyltä tekniikalta nimeltä Return Oriented Programming (ROP). Tässä tekniikassa haittaohjelmat väärinkäyttävät RET (return) -käskyä lisätäksesi oma haittaohjelmansa laillisen sovelluksen ohjausvirtaan. Toisaalta epäsuora haaranseuranta suojaa kahdelta tekniikalta, nimeltään JOP (Jump Oriented Programming) ja Call Oriented Programming (COP). Haittaohjelma voi yrittää väärinkäyttää JMP (jump) tai CALL-ohjeita kaappaamaan laillisen sovelluksen hyppypöydät.

Kehittäjillä oli runsaasti aikaa liittää ohjelmistonsa ja omaksua Keski-Eurooppa, väittää Intel:

CET-ominaisuus julkaistiin ensimmäisen kerran vuonna 2016. Ohjelmistovalmistajilla on siis ollut aikaa mukauttaa koodiaan ensimmäistä sitä tukevaa Intel-prosessoria varten, yritys väittää. Nyt Intelin on toimitettava prosessorit, jotka tukevat CET-ohjeita. Sovellukset ja käyttöympäristöt, mukaan lukien muut käyttöjärjestelmät, voivat aktivoida tuen ja osallistua suojaukseen, jonka CET tarjoaa.

Hyvä selitys @intel TÄMÄ #turvallisuus #tekniikka joka sulkee kriittisen haavoittuvuuden #Malware . CET on saatavilla vuonna #laptops Intel Tiger Lake -mobiilisuorittimien kanssa, odotettavissa lomakaudelle. https://t.co/OU2yZvzP3q

- MikeFeibus - Ole hyvä, ihmiset! (@MikeFeibus) 15. kesäkuuta 2020

Intel on valinnut 10nm Tiger Lake, CPU-valmistajan oikea mikroarkkitehtuurin kehitys pitkällä aikavälillä laitteistopohjaisen haittaohjelmien suojausominaisuuden sisällyttämiseksi. Yhtiö on vakuuttanut, että tekniikka on saatavana myös työpöydälle ja palvelimelle.

Tunnisteet Intel

![Ethernetillä ei ole kelvollista IP-määritystä [ratkaistu]](https://jf-balio.pt/img/how-tos/20/ethernet-doesn-t-have-valid-ip-configuration.png)