Internet Explorer

Ikääntyvän, mutta edelleen aktiivisesti käytetyn Internet Explorerin, Microsoft Windows -käyttöjärjestelmän oletusselaimen, tietoturva-aukko on parhaillaan hyökkääjät ja haitallisten koodien kirjoittajat käyttävät sitä aktiivisesti hyväkseen . Vaikka Microsoft on täysin tietoinen Zero-Day Exploitista IE: ssä, yhtiö on tällä hetkellä antanut hätätilanteita koskevan neuvonnan. Microsoft ei ole vielä julkaissut tai ottanut käyttöön hätätietoturvakorjauksen päivitys Internet Explorerin tietoturva-aukkojen korjaamiseksi.

Hyökkääjät käyttävät 'luonnossa' hyökkääjiä käyttämään Internet Explorerin 0 päivän hyödyntämistä. Yksinkertaisesti sanottuna äskettäin havaittua IE-virhettä käytetään aktiivisesti haitallisen tai mielivaltaisen koodin etäsuorittamiseen. Microsoft on julkaissut tietoturvatiedotuksen, joka varoittaa miljoonia Windows-käyttöjärjestelmän käyttäjiä Internet Explorer -selaimen uudesta nollapäivän haavoittuvuudesta, mutta se ei ole vielä julkaissut korjaustiedostoa tietoturva-aukon korjaamiseksi.

Turvallisuushaavoittuvuus Internet Explorerissa, jonka kohtalainen kohtalainen käyttö on aktiivista luonnossa:

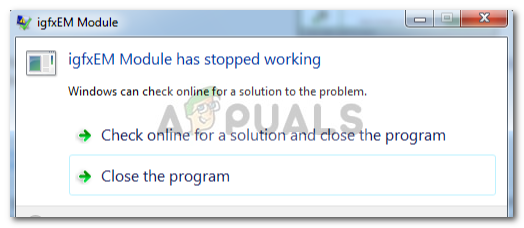

Äskettäin löydetty ja hyödynnetty Internet Explorerin tietoturva-aukko on virallisesti merkitty nimellä CVE-2020-0674 . 0 päivän hyödyntäminen on luokiteltu kohtalaiseksi. Suojausreikä on pohjimmiltaan koodin etäsuoritusongelma, joka esiintyy tapaa, jolla komentosarjamoottori käsittelee Internet Explorerin muistissa olevia objekteja. Virhe laukaisee JScript.dll-kirjaston kautta.

#tummahotelli # 0päivä #käyttää hyväkseen

CVE-2020-0674

Microsoftin ohje komentosarjamoottorin muistin vioittumisen haavoittuvuudesta

Koodin etäsuorittamisen haavoittuvuus esiintyy tapaa, jolla komentosarjamoottori käsittelee Internet Explorerin muistissa olevia objekteja. https://t.co/1mbqh1IMDz

- blackorbird (@blackorbird) 18. tammikuuta 2020

Hyödyntämällä virhettä onnistuneesti etähyökkääjä voi suorittaa mielivaltaisen koodin kohdistetuissa tietokoneissa. Hyökkääjät voivat hallita uhreja vain vakuuttamalla heidät avaamaan vahingollisesti muotoiltu verkkosivu haavoittuvassa Microsoft-selaimessa. Toisin sanoen hyökkääjät voivat käyttää tietojenkalasteluhyökkäystä ja huijata IE: tä käyttäviä Windows-käyttöjärjestelmän käyttäjiä napsauttamaan verkkolinkkejä, jotka johtavat uhrit pilaantuneelle verkkosivustolle, joka on täynnä haittaohjelmia. Mielenkiintoista on, että haavoittuvuus ei voi antaa järjestelmänvalvojan oikeuksia, ellei käyttäjä itse ole kirjautunut järjestelmänvalvojana Microsoftin tietoturvatiedotteet :

'Haavoittuvuus voi vioittaa muistia siten, että hyökkääjä voi suorittaa mielivaltaisen koodin nykyisen käyttäjän yhteydessä. Hyökkääjä, joka on hyödyntänyt haavoittuvuutta onnistuneesti, voi saada samat käyttöoikeudet kuin nykyinen käyttäjä. Jos nykyinen käyttäjä on kirjautuneena järjestelmänvalvojan käyttöoikeuksilla, haavoittuvuutta onnistuneesti hyödyntävä hyökkääjä voi ottaa haltuunsa järjestelmän. Hyökkääjä voi sitten asentaa ohjelmia; tarkastella, muuttaa tai poistaa tietoja; tai luoda uusia tilejä kaikilla käyttöoikeuksilla. '

Microsoft on tietoinen IE Zero-Day Exploit Security -heikkoutta ja korjaa ongelman:

On huomattava, että melkein kaikki Internet Explorerin versiot ja muunnelmat ovat alttiita 0 päivän hyödyntämiselle. Vaikuttava verkkoselausalusta sisältää Internet Explorer 9, Internet Explorer 10 ja Internet Explorer 11. Kaikki nämä IE-versiot voivat olla käytössä kaikissa Windows 10-, Windows 8.1- ja Windows 7 -versioissa.

On perjantai, viikonloppu on laskeutunut ... ja #Microsoft varoittaa Internet Explorerin nollapäivän hyväksikäytöstä ... https://t.co/1bkNhKIDYt #Rekisteri

- Security News Bot (@SecurityNewsbot) 18. tammikuuta 2020

Vaikka Microsoftilla on t erotettu ilmainen tuki Windows 7: lle , yritys on edelleen ikääntymisen tukeminen ja jo vanhentunut IE-selain. Microsoft on tiettävästi ilmoittanut olevansa tietoinen 'rajoitetuista kohdennetuista hyökkäyksistä' luonnossa ja työskentelee korjauksen parissa. Laastari ei ole vielä valmis. Toisin sanoen miljoonat IE: n parissa työskentelevät Windows-käyttöjärjestelmän käyttäjät ovat edelleen haavoittuvia.

Yksinkertaiset mutta väliaikaiset ratkaisut suojautumaan nollapäivän hyödyntämiseltä IE: ssä:

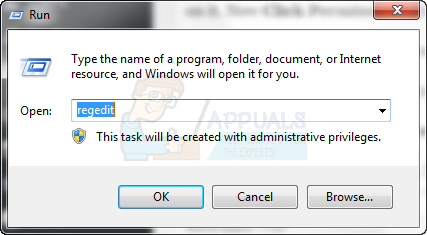

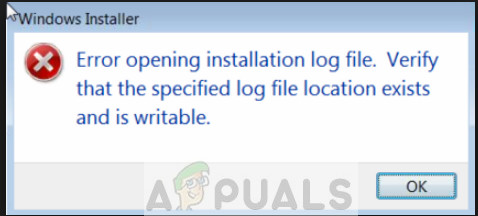

Yksinkertainen ja toimiva ratkaisu IE: n uudelta 0 päivän hyödyntämiseltä perustuu JScript.dll-kirjaston lataamisen estämiseen. Toisin sanoen IE-käyttäjien on estettävä kirjastoa latautumasta muistiin estääkseen tämän haavoittuvuuden hyödyntäminen .

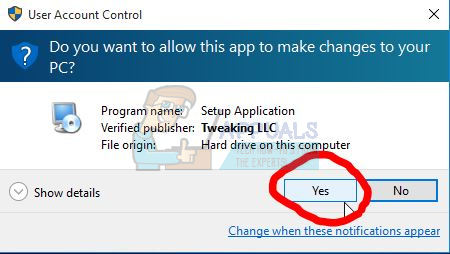

Koska IE: n 0 päivän hyödyntämistä hyödynnetään aktiivisesti, IE: n kanssa työskentelevien Windows-käyttöjärjestelmän käyttäjien on noudatettava ohjeita. Rajoitaaksesi pääsyä JScript.dll-tiedostoon, käyttäjien on suoritettava seuraavat komentot Windows-järjestelmässäsi järjestelmänvalvojan oikeuksilla TheHackerNews .

32-bittisille järjestelmille:

takeown / f% windir% system32 jscript.dll

cacls% windir% system32 jscript.dll / E / P kaikki: N

64-bittiset järjestelmät:

takeown / f% windir% syswow64 jscript.dll

cacls% windir% syswow64 jscript.dll / E / P kaikki: N

takeown / f% windir% system32 jscript.dll

cacls% windir% system32 jscript.dll / E / P kaikki: N

Microsoft on vahvistanut asentavansa korjaustiedoston pian. Käyttäjät, jotka suorittavat edellä mainitut komennot, saattavat kokea muutaman verkkosivuston käyttäytyvän virheellisesti tai lataamatta. Kun korjaustiedosto on käytettävissä, oletettavasti Windows Update -sovelluksen kautta, käyttäjät voivat kumota muutokset suorittamalla seuraavat komennot:

32-bittisille järjestelmille:

cacls% windir% system32 jscript.dll / E / R kaikille

Tunnisteet Internet Explorer64-bittiset järjestelmät:

cacls% windir% system32 jscript.dll / E / R kaikille

cacls% windir% syswow64 jscript.dll / E / R kaikille