Microsoft Edge -selain. Lesoir

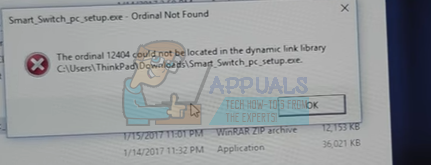

Netsparkerin tietoturvatutkija Ziyahan Albeniz löysi Microsoftin Edge-selaimessa haavoittuvuuden, joka mahdollisti haittaohjelmien leviämisen. Hän julkaisi havainnot CVE-2018-0871 ( CVSS 3.0 Peruspisteet 4,3) raportissaan otsikolla “ Microsoft Edge -heikkouden hyödyntäminen tiedostojen varastamiseksi '

Albeniz selitti, että haavoittuvuus johtui Same-Origin Policy -ominaisuuteen liittyvästä virheestä. Haavoittuvuutta hyödynnettäessä sitä voidaan käyttää haittaohjelmien levittämiseen, jotka voivat suorittaa tietojenkalastelua ja tietojen varastamista. Suuri tekijä haittaohjelmien leviämisessä tämän kanavan kautta oli käyttäjän oma panos haittaohjelman lataamiseen. Siksi haavoittuvuutta ei voitu hyödyntää massamittakaavassa, ja se aiheutti siten pienemmän riskin kuin useimmat selaimen tietoturva-aukot.

Same-Origin Policy -ominaisuus on verkkosovelluksen suojausmalli, jota käytetään käytännössä kaikissa Internet-selaimissa. Sen avulla yhden verkkosivun komentosarjat voivat käyttää tietoja toisella, kunhan verkkosivut kuuluvat samaan toimialueeseen, protokollaan ja porttiin. Se estää verkkotunnusten välisen pääsyn verkkosivuille, mikä tarkoittaa, että haitallinen verkkosivusto ei voi käyttää pankkitilisi tunnistetietoja, jos olet kirjautunut sisään toiselle välilehdelle tai unohdit kirjautua ulos.

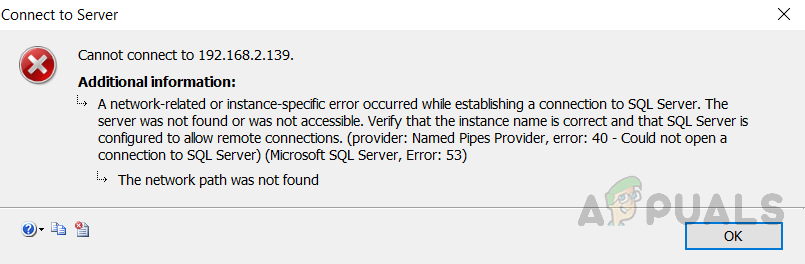

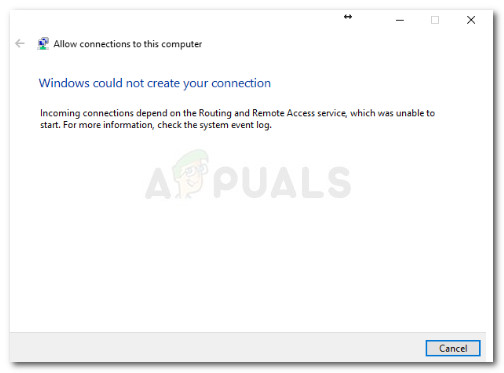

SOP-suojausmekanismi epäonnistuu, kun käyttäjä huijataan lataamaan haitallinen HTML-tiedosto ja suorittamaan se tietokoneellaan. Kun tiedosto on tallennettu paikallisesti, se latautuu “file: //” -protokollaan, jossa sillä ei ole määritettyä toimialue- tai porttinumeroa. Koska SOP: n kautta verkkosivut voivat käyttää vain saman verkkotunnuksen / portin / protokollan tietoja, koska kaikki muut paikalliset tiedostot käynnistyvät myös “file: //” -protokollassa, ladattu haittainen HTML-tiedosto voi käyttää mitä tahansa paikallisen järjestelmän tiedostoa ja varastaa tietoja siitä.

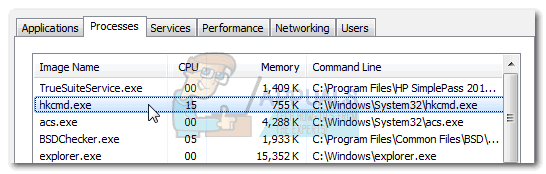

Tätä Microsoft Edge SOP -heikkoutta voidaan käyttää kohdistettujen ja tarkkojen hyökkäysten suorittamiseen. Kun aiottu käyttäjä huijataan lataamaan ja suorittamaan tiedosto, hakkeri voi törmätä tietokoneellaan oleviin tietoihin ja varastaa tarkat tiedot, jos hän tietää mistä etsiä. Koska tämä hyökkäys ei ole automatisoitu, käyttäjän ja käyttäjän loppujärjestelmän tunteminen auttaa hyökkäyksen toteuttamisessa tehokkaasti.

Zihayan Albeniz nauhoitti lyhyen videon hyökkäyksestä. Hän selitti, että pystyi hyödyntämään tätä Edgen, Mailin ja Kalenterin heikkoutta varastamaan tietoja tietokoneelta ja noutamaan ne toisesta laitteesta etänä.

Microsoft on julkaissut päivityksen Edge-selaimelleen, joka korjaa tämän haavoittuvuuden. Päivitys on saatavana kaikille julkaistuille Microsoft Edgen vastaaville Windows 10 -versioille neuvoa-antava tiedote. Huolimatta siitä, että päivitys on julkaistu tämän SOP-haavoittuvuuden korjaamiseksi, Albeniz varoittaa edelleen, että käyttäjien tulisi olla varovaisia tuntemattomista lähteistä saamiensa HTML-tiedostojen suhteen. HTML ei ole tavanomainen tiedostotyyppi, jota käytetään haittaohjelmien levittämiseen, minkä vuoksi se jää usein epäilemättä ja aiheuttaa vahinkoa.

![[FIX] Synkronoinnissa Garmin Connectin kanssa tapahtui virhe](https://jf-balio.pt/img/how-tos/02/there-was-an-error-syncing-with-garmin-connect.png)