TP-Link

Tuhannet TP-Link-reitittimet, yksi yleisimmistä ja houkuttelevimmista laitteista kotiverkkoon, voi olla haavoittuva . Ilmeisesti virhe virittämättömässä laiteohjelmistossa voi mahdollisesti sallia, että jopa etäkäyttäjät, jotka nuhtelevat Internetissä, voivat hallita laitetta. Vaikka yritys voisi olla vastuussa tietoturva-aukosta, jopa ostajat ja käyttäjät ovat osittain syyllisiä, ilmoittavat saman analyytikot, jotka löysivät saman.

Jotkin TP-Link-reitittimet, joita ei ole päivitetty, voivat ilmeisesti vaarantua tietoturvaongelman vuoksi. Haavoittuvuuden ansiosta kaikki matalan ammattitaidon omaavat hyökkääjät voivat saada etäyhteyden reitittimeen, jolla on vika laiteohjelmistossa. Virhe riippuu kuitenkin myös reitittimen loppukäyttäjän huolimattomuudesta. Turvallisuustutkijat totesivat, että hyödyntäminen vaatii käyttäjän säilyttämään reitittimen oletusarvoiset kirjautumistiedot toimiakseen. Tarpeetonta sanoa, että monet käyttäjät eivät koskaan vaihda reitittimen oletussalasanaa.

Ison-Britannian kyberturvallisuusyrityksen Fidus Information Securityn perustaja Andrew Mabbitt tunnisti ensimmäisenä TP-Link-reitittimien tietoturva-aukon ja ilmoitti siitä. Itse asiassa hän oli virallisesti paljastanut etäkoodin suoritusvirheen TP-Linkille takaisin lokakuussa 2017. Huomatessaan saman TP-Link oli julkaissut korjaustiedoston muutama viikko myöhemmin. Raportin mukaan haavoittuva reititin oli suosittu TP-Link WR940N. Mutta tarina ei päättynyt WR940N: ään. Reitittimenvalmistajat käyttävät rutiininomaisesti samoja koodirivejä eri malleissa. Näin tapahtui, kun TP-Link WR740N oli myös haavoittuvainen samalle virheelle.

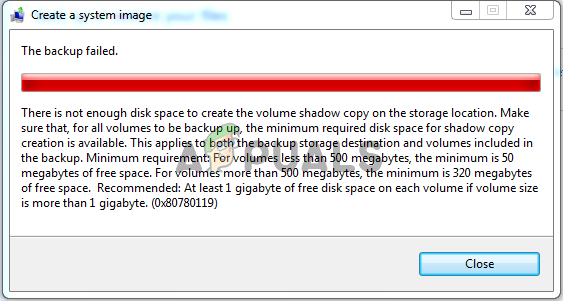

Tarpeetonta lisätä, että kaikki reitittimen tietoturva-aukot ovat erittäin vaarallisia koko verkolle. Asetusten muuttaminen tai sekoittaminen kokoonpanoihin voi haitata vakavasti suorituskykyä. DNS-asetusten huomaamaton muuttaminen voi lisäksi lähettää epäilemättömät käyttäjät väärennetyille finanssipalvelusivuille tai muille alustoille. Liikenteen ohjaaminen tällaisiin tietojenkalastelusivustoihin on yksi tapa varastaa kirjautumistiedot.

On mielenkiintoista huomata, että vaikka TP-Link oli melko nopeasti korjata tietoturva-aukko reitittimissään korjattu laiteohjelmisto oli avoimesti ladattavissa vasta äskettäin. Ilmeisesti WR740N: n korjattua ja päivitettyä laiteohjelmistoa, joka tekee siitä immuuni hyödyntämiselle, ei ollut saatavilla verkkosivustolla. On huomattava, että TP-Link toimitti laiteohjelmiston saataville vain pyynnöstä, kuten TP-Linkin edustaja ilmoitti. Kysyttäessä hän ilmoitti, että päivitys oli 'tällä hetkellä saatavilla, kun sitä pyydettiin tekniseltä tuelta'.

Reitittimien valmistajien on yleinen käytäntö lähettää laiteohjelmatiedostoja sähköpostitse asiakkaille, jotka kirjoittavat heille. On kuitenkin välttämätöntä, että yritykset julkaisevat korjattavat laiteohjelmistopäivitykset verkkosivustoillaan ja mahdollisuuksien mukaan varoittavat käyttäjiä päivittämään laitteitaan, totesi Mabbitt.

![[FIX] Pysäytä virhekoodi 0x00000024 BSOD Windowsissa](https://jf-balio.pt/img/how-tos/02/stop-error-code-0x00000024-bsod-windows.jpg)