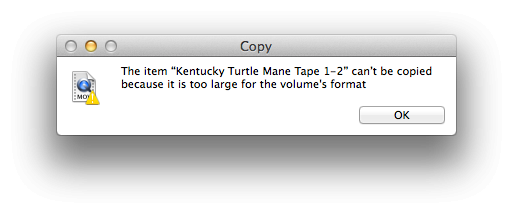

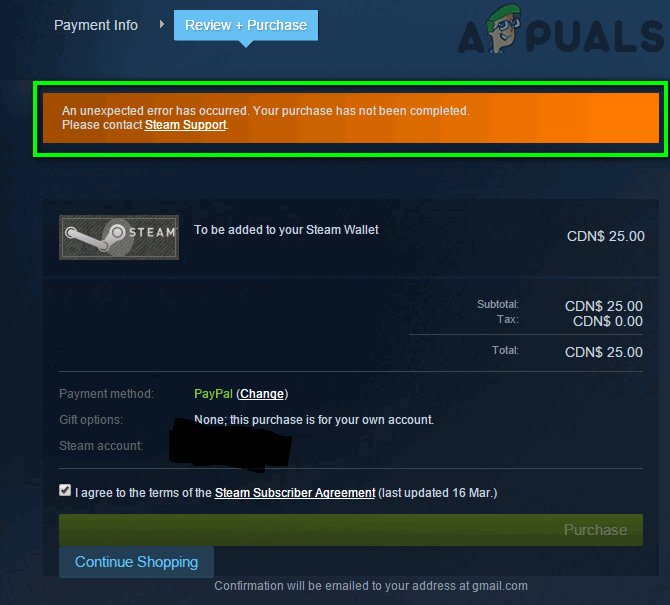

Lunnaiden viesti, luonut Xbash MySQL-tietokannassa

Uusi haittaohjelma tunnetaan nimellä Xbash ”On löytänyt yksikön 42 tutkijat, blogiviesti Palo Alto Networksissa on raportoinut . Tämä haittaohjelma on ainutlaatuinen kohdistustehollaan ja vaikuttaa samanaikaisesti Microsoft Windows- ja Linux-palvelimiin. Yksikön 42 tutkijat ovat sitoneet tämän haittaohjelman Iron Groupiin, joka on uhka-toimijaryhmä, joka tunnettiin aiemmin ransomware-hyökkäyksistä.

Blogikirjoituksen mukaan Xbashilla on kolikoiden, itsestään levittävien ja kiristysohjelmien ominaisuuksia. Sillä on myös joitain ominaisuuksia, jotka otetaan käyttöön, kun ne voivat mahdollistaa haittaohjelmien leviämisen melko nopeasti organisaation verkossa samanlaisin tavoin kuin WannaCry tai Petya / NotPetya.

Xbash-ominaisuudet

Kommentoidessaan tämän uuden haittaohjelman ominaisuuksia yksikön 42 tutkijat kirjoittivat: 'Viime aikoina yksikkö 42 käytti Palo Alto Networks WildFirea uuden Linux-palvelimiin kohdistuvan haittaohjelmaperheen tunnistamiseen. Lisätutkimusten jälkeen huomasimme, että se on botnet- ja ransomware-yhdistelmä, jonka aktiivinen tietoverkkorikollisuusryhmä Iron (alias Rocke) kehitti tänä vuonna. Olemme nimenneet tämän uuden haittaohjelman 'Xbash' haittaohjelmakoodin alkuperäisen päämoduulin nimen perusteella. '

Rautaryhmä oli aiemmin pyrkinyt kehittämään ja levittämään kryptovaluuttakaappauksia tai kaivostyöläisiä troijalaisia, jotka olivat pääasiassa tarkoitettu kohdentamaan Microsoft Windows. Xbashin tarkoituksena on kuitenkin löytää kaikki suojaamattomat palvelut, poistaa käyttäjien MySQL-, PostgreSQL- ja MongoDB-tietokannat sekä lunnaat Bitcoineille. Kolme tunnettua haavoittuvuutta, joita Xbash käyttää Windows-järjestelmien tartuttamiseen, ovat Hadoop, Redis ja ActiveMQ.

Xbash leviää pääasiassa kohdistamalla kaikki avaamattomat haavoittuvuudet ja heikot salasanat. se on dataa tuhoava , mikä tarkoittaa, että se tuhoaa Linux-pohjaiset tietokannat ransomware-ominaisuuksina. Xbashissa ei ole myöskään toimintoja, jotka palauttaisivat tuhotut tiedot lunnaiden maksamisen jälkeen.

Toisin kuin aikaisemmat kuuluisat Linux-botnetit, kuten Gafgyt ja Mirai, Xbash on seuraavan tason Linux-botnet, joka ulottaa tavoitteensa julkisiin verkkosivustoihin kohdistaessaan verkkotunnuksia ja IP-osoitteita.

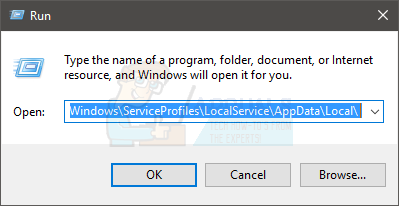

Xbash luo luettelon IP-osoitteista uhrin aliverkossa ja suorittaa porttien skannauksen (Palo Alto Networks)

Haittaohjelman ominaisuuksissa on joitain muita yksityiskohtia:

- Sillä on botnet-, kolikoiden, ransomware- ja itsesi etenemisominaisuudet.

- Se kohdistaa Linux-pohjaisiin järjestelmiin lunnasohjelmat ja botnet-ominaisuudet.

- Se kohdistuu Microsoft Windows -perusteisiin järjestelmiin kolikoiden ja itsestään levittävien ominaisuuksiensa vuoksi.

- Lunnasohjelmakomponentti kohdistaa ja poistaa Linux-pohjaiset tietokannat.

- Tähän mennessä olemme havainneet näihin lompakkoihin saapuvia 48 tapahtumaa, joiden kokonaistulo on noin 0,964 bitcoinia, mikä tarkoittaa, että 48 uhria on maksanut yhteensä noin 6 000 dollaria (tämän kirjoituksen aikaan).

- Ei ole kuitenkaan todisteita siitä, että maksetut lunnaat olisivat johtaneet uhrien toipumiseen.

- Itse asiassa emme löydä todisteita toiminnoista, jotka mahdollistaisivat palautuksen lunnaiden maksamisen avulla.

- Analyysimme osoittaa, että tämä on todennäköisesti Iron Groupin, ryhmän, joka on julkisesti linkitetty muihin ransomware-kampanjoihin, mukaan lukien kaukosäätöjärjestelmää (RCS) käyttäviin kampanjoihin, jonka lähdekoodin uskottiin varastaneen ' HakkerointiTeam ”Vuonna 2015.

Suoja Xbashia vastaan

Organisaatiot voivat käyttää joitain yksikön 42 tutkijoiden antamia tekniikoita ja vinkkejä suojautuakseen Xbashin mahdollisilta hyökkäyksiltä:

- Vahvojen, ei-oletussalasanojen käyttäminen

- Pidä ajan tasalla tietoturvapäivityksistä

- Päätepisteturvallisuuden toteuttaminen Microsoft Windows- ja Linux-järjestelmissä

- Tuntemattomien isäntien pääsyn estäminen Internetissä (estää pääsyn komento- ja hallintapalvelimille)

- Tiukkojen ja tehokkaiden varmuuskopiointi- ja palautusprosessien ja -menetelmien toteuttaminen ja ylläpito.

![[Korjattu] Hulu-virhekoodi 503](https://jf-balio.pt/img/how-tos/77/hulu-error-code-503.jpg)