Universal Media Server. Johdon leikkaus

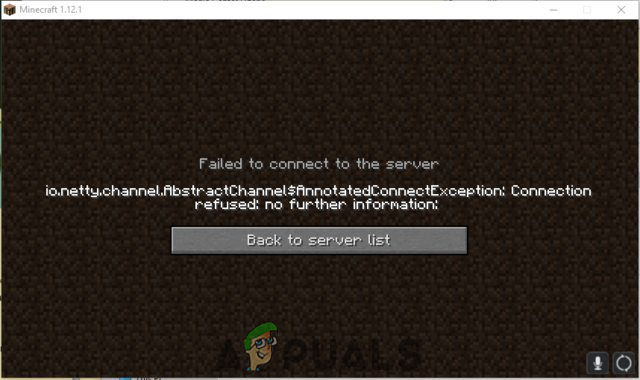

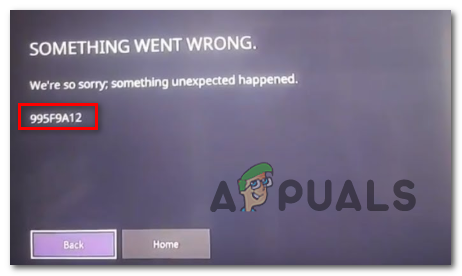

. On löytänyt kaistan ulkopuolisen XML - ulkoisen entiteetin käsittelyn haavoittuvuuden Chris Moberly Universal Media Serverin version 7.1.0 XML-jäsentämoottorissa. Haavoittuvuus, varattu etiketti CVE-2018-13416 , vaikuttaa palvelun Simple Service Discovery Protocol (SSDP) - ja Universal Plug and Play (UPnP) -toimintoihin.

Universal Media Server on ilmainen palvelu, joka välittää äänen, videon ja kuvat DLNA-yhteensopiville laitteille. Se toimii hyvin Sony PlayStations 3: n ja 4: n, Microsoftin Xbox 360: n ja One: n sekä laajan valikoiman älypuhelimia, älytelevisioita, älynäyttöjä ja älykkäitä multimediasoittimia varten.

Haavoittuvuus antaa tunnistautumattomalle hyökkääjälle samalla lähiverkolla pääsyn järjestelmän tiedostoihin samoilla oikeuksilla kuin valtuutettu käyttäjä, joka käyttää Universal Media Server -palvelua. Hyökkääjä voi myös käyttää SMB (Server Message Block) -yhteyksiä manipuloida NetNTLM-suojausprotokollaa paljastamaan tietoja, jotka voidaan muuntaa selkeäksi tekstiksi. Tätä voidaan helposti käyttää salasanojen ja muiden tunnistetietojen varastamiseen käyttäjältä. Samaa mekanismia käyttämällä hyökkääjä voi suorittaa komentoja Windows-laitteilla etänä haastamalla NetNTLM-suojausprotokollan tai vastaamalla siihen.

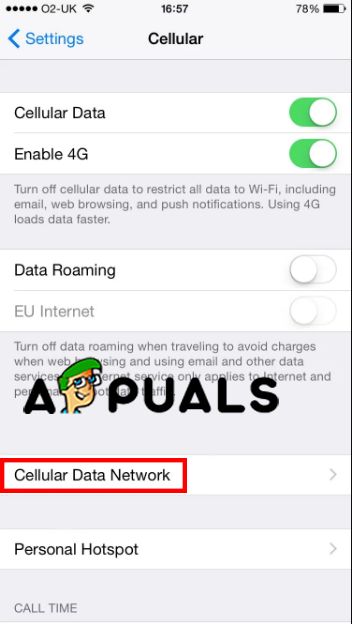

SSDP-palvelu lähettää UDP-ryhmälähetyksen portille 1900 porttiin 239.255.255.250 UPnP-laitteiden löytämistä ja pariliitosta varten. Kun yhteys on muodostettu, laite lähettää takaisin sijainnin Device Descriptor XML -tiedostolle, joka sisältää lisätietoja jaetusta laitteesta. Sitten UMS käyttää tämän XML-tiedoston tietoja HTTP: n kautta yhteyden muodostamiseksi. Haavoittuvuus ilmenee, kun hyökkääjät luovat omat XML-tiedostot aiottuun paikkaan, jolloin he voivat manipuloida UMS: n käyttäytymistä ja sen viestintää tässä suhteessa. Kun UMS jäsentää asennettua XML-tiedostoa, se käyttää SMB: tä muuttujalla $ smbServer, jolloin hyökkääjä voi käyttää tätä kanavaa haastamaan NetNTLM-suojausprotokollan tai vastaamaan siihen halutulla tavalla.

Tämän haavoittuvuuden riski on ainakin arkaluontoisten tietojen vaarantuminen ja komentojen etäsuoritus korkeimmalla hyödyntämistasolla. Sen on havaittu vaikuttavan Windows Media -laitteiden Universal Media Server -versioon 7.1.0. Uskotaan myös, että UMS: n aiemmat versiot ovat alttiita samalle ongelmalle, mutta vain versiota 7.1.0 on tähän mennessä testattu.

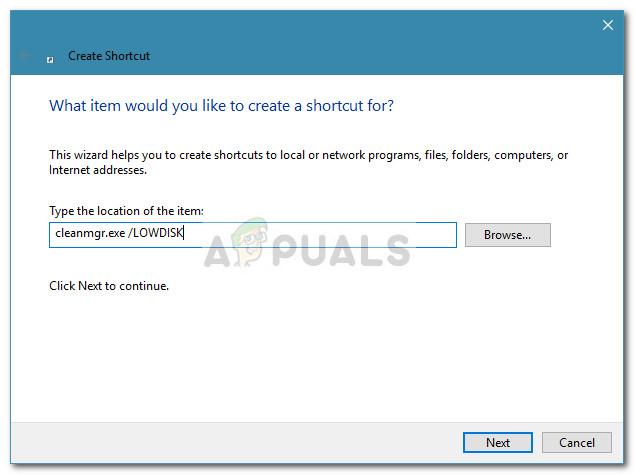

Tämän haavoittuvuuden perushyödyke edellyttää, että hyökkääjä asettaa XML-tiedoston lukemaan seuraavan. Tämä antaa hyökkääjälle pääsyn NetNTLM-suojausprotokollaan, mikä sallii sivuttaisliikkeen verkon läpi yhden vaarantuneen tilin perusteella.

& xxe; & xxe-url; 1 0Jos hyökkääjä hyödyntää haavoittuvuutta suorittamalla paha-ssdp työkalun isännältä ja käynnistää netcat-kuuntelijan tai Impacketin samalla laitteella, hyökkääjä pystyy käsittelemään laitteen SMB-viestintää ja purkamaan tietoja, salasanoja ja tietoja selkeänä tekstinä. Hyökkääjä voi myös noutaa täydet yhden rivin tiedot tiedostoista uhrin tietokoneelta etäyhteyden kautta asettamalla Device Descriptor XML -tiedoston lukemaan seuraavaa:

&lähettää;Tämä kehottaa järjestelmää palaamaan keräämään toisen data.dtd-tiedoston, jonka hyökkääjä voi asettaa lukemaan:

%kaikki;Käsittelemällä näitä kahta tiedostoa hyökkääjä voi hakea yhden rivin tietoja uhrin tietokoneen tiedostoista, koska hyökkääjä asettaa komennon näyttämään tietyssä paikassa.

UMS: lle ilmoitettiin haavoittuvuudesta muutaman tunnin kuluessa sen löytämisestä, ja yritys on ilmoittanut, että he työskentelevät korjaustiedoston parissa tietoturvaongelman ratkaisemiseksi.