WordPress. Orderland

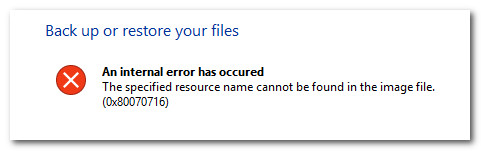

Verkkosivustoille, jotka käyttävät suosittuja sisällönhallintajärjestelmiä (CMS), kuten Joomla ja WordPress, sovelletaan koodinsyöttäjää ja uudelleenohjauskoodia. Uusi tietoturvauhka näyttää epäilemättömät kävijät aitojen näköisillä mutta erittäin haitallisilla verkkosivustoilla. Kun se on onnistuneesti ohjannut uudelleen, tietoturvauhka yrittää lähettää tartunnan saaneen koodin ja ohjelmiston kohdetietokoneelle.

Turvallisuusanalyytikot ovat paljastaneet yllättävän turvallisuusuhan, joka kohdistuu Joomlaan ja WordPressiin, joka on kaksi suosituinta ja eniten käytettyä CMS-alustaa. Miljoonat verkkosivustot käyttävät vähintään yhtä sisällönhallintajärjestelmästä sisällön luomiseen, muokkaamiseen ja julkaisemiseen. Analyytikot varoittavat nyt Joomla- ja WordPress-verkkosivustojen omistajia haitallisesta uudelleenohjauskoodista, joka työntää kävijöitä haitallisille verkkosivustoille. Eugene Wozniak, Sucurin turvallisuustutkija, yksityiskohtaisesti haitallinen turvallisuusuhka jonka hän oli paljastanut asiakkaan verkkosivustolta.

Äskettäin löydetty .htaccess-injektorin uhka ei yritä lamauttaa isäntää tai vierailijaa. Sen sijaan vaikutusalueella oleva verkkosivusto yrittää jatkuvasti ohjata verkkosivustoliikennettä mainospaikkoihin. Vaikka tämä ei ehkä kuulosta kovin vahingolliselta, injektorin komentosarja yrittää myös asentaa haittaohjelmia. Hyökkäyksen toinen osa yhdessä laillisen näköisillä verkkosivustoilla voi vaikuttaa vakavasti isännän uskottavuuteen.

Joomla, samoin kuin WordPress-sivustot, käyttävät .htaccess-tiedostoja hyvin yleisesti kokoonpanomuutosten tekemiseksi verkkopalvelimen hakemistotasolla. Tarpeetonta mainita, että tämä on melko kriittinen osa verkkosivustoa, koska tiedosto sisältää isäntäsivun ydinkokoonpanon ja sen vaihtoehdot, jotka sisältävät pääsyn verkkosivustolle, URL-uudelleenohjaukset, URL-osoitteiden lyhentämisen ja pääsynhallinnan.

Turvallisuusanalyytikoiden mukaan haittaohjelma väärinkäyttää .htaccess-tiedoston URL-uudelleenohjaustoimintoa. 'Vaikka suurin osa verkkosovelluksista käyttää uudelleenohjauksia, huonot toimijat käyttävät näitä ominaisuuksia myös mainosnäyttökertojen luomiseen ja tietämättömät sivustokäyttäjät tietojenkalastelusivustoilla tai muilla haitallisilla verkkosivuilla. '

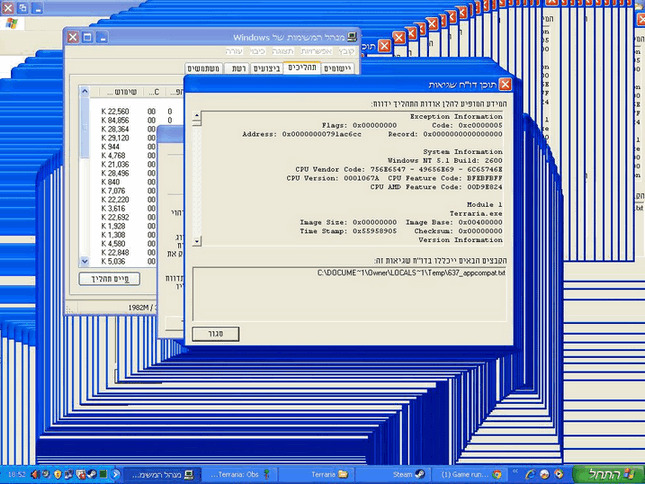

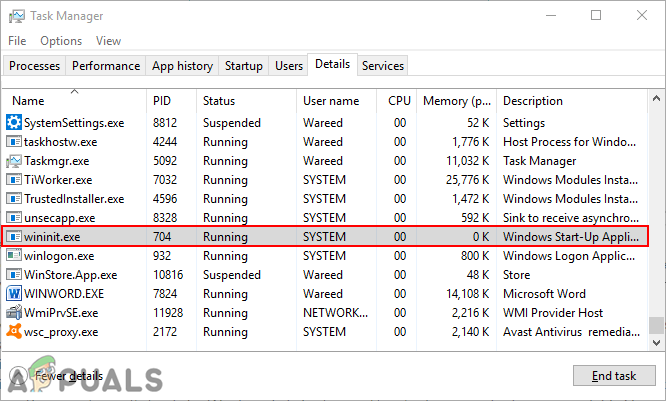

Todellakin huolestuttavaa on, että on epäselvää, miten hyökkääjät saivat pääsyn Joomla- ja WordPress-verkkosivustoille. Vaikka näiden alustojen turvallisuus on melko vankka, hyökkääjät pääsevät sisälle, mutta voivat helposti istuttaa haitallisen koodin ensisijaisen kohteen Index.php-tiedostoihin. Index.php-tiedostot ovat kriittisiä, koska ne ovat vastuussa Joomla- ja WordPress-verkkosivujen toimittamisesta, kuten sisällön muotoilu ja erityiset taustalla olevat ohjeet. Pohjimmiltaan se on ensisijainen ohjeisto, joka ohjeistaa mitä toimittaa ja miten toimittaa mitä tahansa verkkosivuston tarjoamaa.

Saatuaan pääsyn hyökkääjät voivat istuttaa muokatut Index.php-tiedostot turvallisesti. Tämän jälkeen hyökkääjät pystyivät injektoimaan haitalliset uudelleenohjaukset .htaccess-tiedostoihin. .Htaccess-injektorin uhka suorittaa koodin, joka etsii jatkuvasti verkkosivuston .htaccess-tiedostoa. Haitallisen uudelleenohjauskoodin löytämisen ja injektoinnin jälkeen uhka syventää hakua ja yrittää etsiä lisää tiedostoja ja kansioita hyökkäykseen.

Ensisijainen tapa suojautua hyökkäykseltä on .htaccess-tiedoston käytön lopettaminen kokonaan. Itse asiassa .htaccess-tiedostojen oletustuki poistettiin Apache 2.3.9: stä alkaen. Mutta useat verkkosivustojen omistajat päättävät silti ottaa sen käyttöön.