GrandCrab Ransomware v4.1.2. Malwarebytes Lab

GrandCrab Ransomware asentaa itsensä isäntätietokonejärjestelmiin piilotettujen verkkolatausten kautta, useimmiten PDF-kuittien muodossa, ja salaa käyttäjän paikalliset tiedot suorittamalla sen .gdcb- ja .crab-tiedostot. Tämä lunnasohjelma on yleisin lajissaan haittaohjelma, ja se käyttää saaliinsa Magnitude Exploit Kit -sarjaa. GrandCrab Ransomware -ohjelman uusin versio, versio 4.1.2, on äskettäin löydetty, ja ennen sen hyökkäyksiä saa vauhtia eteläkorealainen kyberturvallisuusyritys, AhnLab , on kopioinut heksadesimaalimerkkijonon, jonka GrandCrab-ransomware 4.1.2 suorittaa vaarantuneissa järjestelmissä, ja yritys on muotoillut sen olevan olemassa vaurioittamattomissa järjestelmissä vaarattomasti siten, että kun ransomware saapuu järjestelmään ja suorittaa sen merkkijonon salaamaan, se on huijata ajattelemaan, että tietokone on jo salattu ja vaarantunut (oletettavasti jo tartunnan saanut), joten ransomware ei suorita uudelleen samaa salausta, joka kaksinkertainen salaa ja tuhoaa tiedostot kokonaan.

AhnLabin muotoilema heksadesimaalimerkkijono luo isäntäjärjestelmilleen ainutlaatuiset heksadesimaalitunnukset itse isännän yksityiskohtien ja yhdessä käytetyn Salsa20-algoritmin perusteella. Salsa20 on jäsennelty virta-symmetrinen salaus, joka sisältää 32 tavun avaimen pituuden. Tämän algoritmin on havaittu menestyvän lukuisia hyökkäyksiä vastaan, ja se on harvoin vaarantanut isäntäkoneensa alttiina haitallisille hakkereille. Salaisuuden on kehittänyt Daniel J.Bernstein ja toimittanut sen eStream kehitystarkoituksiin. Se on nyt käytössä AhnLabin GrandCrab Ransomware v4.1.2 -taistelumekanismissa.

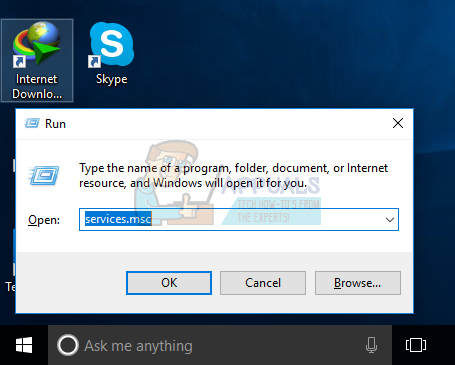

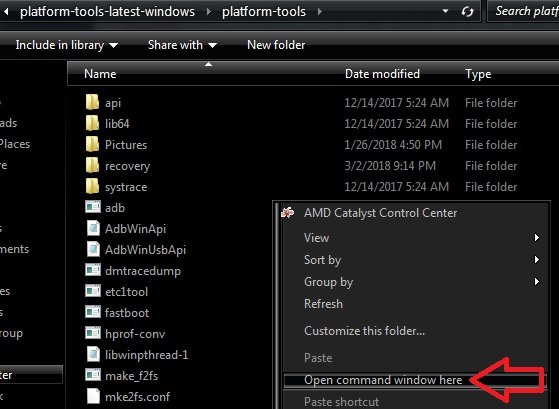

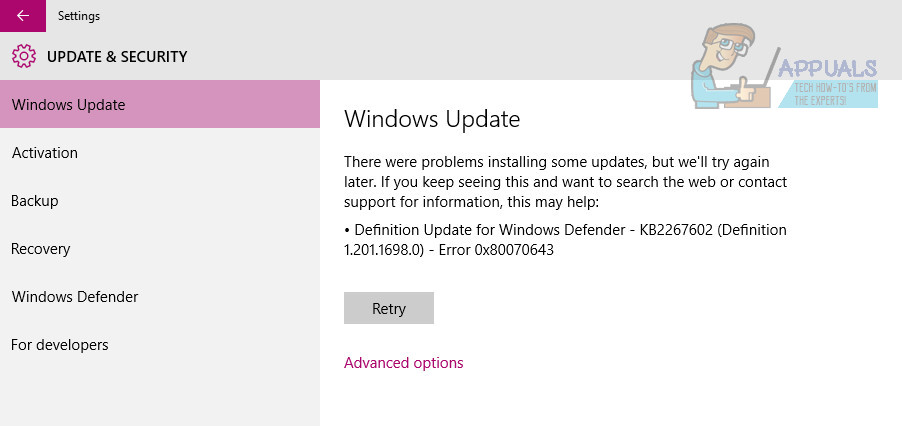

Suunniteltu sovellus GC v4.1.2: n estämiseksi tallentaa sen [heksadesimaalijono] -lukitustiedoston eri sijainteihin isännän Windows-käyttöjärjestelmän perusteella. Windows XP: ssä sovellus tallennetaan kansioon C: Documents and Settings All Users Application Data. Windows, Windows 7, 8 ja 10 uudemmissa versioissa sovellus on tallennettu kansioon C: ProgramData. Tässä vaiheessa sovelluksen odotetaan onnistuneen huijaamaan vain GrandCrab Ransomware v4.1.2. Sitä ei ole vielä testattu lunnasohjelman vanhempia versioita vastaan, mutta monet epäilevät, että jos uudemman sovelluksen tiedostot sovitetaan vanhempien lunnasohjelmien torjuntakoodien kanssa, ne saatetaan tuoda pariksi backportingin kautta ja tehdä tehokkaiksi hyökkäyksen heittämisessä. vanhemmista lunnasohjelman versioista. Arvioidakseen tämän lunnasohjelman aiheuttaman uhkan Fortinet on julkaissut perusteellisen julkaisun tutkimusta AhnLab on asettanut sovelluksensa ladattavaksi ja ladattava uhkiltaan seuraavien linkkien kautta: Linkki 1 & Linkki 2 .