Jos koet arvaamatonta käyttäytymistä Linux-koneella, olet todennäköisesti kärsinyt kokoonpano- tai laitteisto-ongelmasta. Outot tapahtumat liittyvät yleensä näihin kahteen tilaan. Jotkut grafiikkasovittimet eivät toimi asentamatta omia ohjelmistoja, ja ne näyttävät muuten oudolta. Olet saattanut menettää tietoja myös tiedostojärjestelmän ristiriitaisuuden tai muun epätavallisen tämän vuoksi. Siitä huolimatta voi olla houkuttelevaa syyttää tällaisia ongelmia viruksesta.

Virus on termi, jota monet ihmiset käyttävät väärin viittaamaan kaikenlaisiin erilaisiin haittaohjelmiin. Todelliset virusinfektiot ovat poikkeuksellisen harvinaisia Linuxissa. Muista, että GNU / Linux ei ole suosituin alusta kuluttajakoneille. Tämän seurauksena suhteellisen vähän uhkia kohdistuu Linuxin kotikäyttäjiin. Palvelimet ovat paljon houkuttelevampia, vaikka älypuhelimissa ja tableteissa käytetyille Google Android -jakoille onkin joitain uhkia. Muista aina sulkea pois muut mahdollisuudet ennen paniikkia. Linux-haavoittuvuudet ovat usein esoteerisempia kuin virusinfektiot. Ne ovat usein enemmän kuin hyväksikäyttöjä. Pidä nämä vinkit mielessä, eikä sinun tarvitse käsitellä mitään vakavia asioita. Muista, että tässä käsitellyt komennot ovat erittäin vaarallisia, eikä niitä tule käyttää. Kerromme vain, mihin kannattaa varoa. Otimme muutaman kuvakaappauksen prosessin aikana, mutta käytimme virtuaalikonetta tähän tarkoitukseen emmekä aiheuttaneet vahinkoa todelliselle tiedostorakenteelle.

Tapa 1: Zip-pommien estäminen

Vetoketjupommit ovat erityisen ongelmallisia, koska ne aiheuttavat ongelmia kaikille ongelmille tasavertaisesti. Nämä eivät hyödynnä käyttöjärjestelmää, vaan tiedostojen arkistointityökalujen toimintaa. Vetoketjupommi, joka on tehty vahingoittamaan MS-DOS-tietokoneita 1980-luvulla, saattaa silti aiheuttaa täsmälleen saman ongelman Android-älypuhelimelle 10 vuoden kuluttua.

Otetaan esimerkiksi surullisen 42.zip-pakattu hakemisto. Vaikka se on klassisesti nimeltään 42.zip, koska se vie 42 kilotavua tilaa, kepponen voisi kutsua sitä mistä tahansa. Arkistossa on viisi erilaista sisäkkäisten arkistojen kerrosta, jotka on järjestetty 16-sarjaksi. Kukin näistä sisältää alemman kerroksen, joka sisältää noin 3,99 binaarista gigatavua tyhjiä merkkejä. Tämä on sama roskatieto, joka tulee ulos / dev / null -laitetiedostosta Linuxissa sekä NUL-laitteesta MS-DOS: ssa ja Microsoft Windowsissa. Koska kaikki merkit ovat tyhjiä, ne voidaan pakata äärimmäisiksi ja tehdä siten hyvin pieni tiedosto prosessissa.

Kaikki nämä tyhjät tiedot yhdessä vievät noin 3,99 binaarista petatavua tilaa purettuna. Tämä riittää tiedostamaan jopa RAID-tiedostorakenteen. Älä koskaan pura arkistoja, joista et ole varma, estämään tämä ongelma.

Jos näin käy koskaan sinulle, käynnistä järjestelmä uudelleen Linux-live-CD: ltä, microSDHC-kortilta tai USB-tikulta ja poista ylimääräiset tyhjät tiedostot ja käynnistä se sitten uudelleen päätiedostojärjestelmästäsi. Tiedot itsessään eivät yleensä ole haitallisia. Tämä hyödyntäminen vain hyödyntää sitä, että useimmat tiedostorakenteet ja RAM-kokoonpanot eivät kykene pitämään yhtä paljon tietoa kerralla.

Tapa 2: Komentotemppujen hyödyntäminen

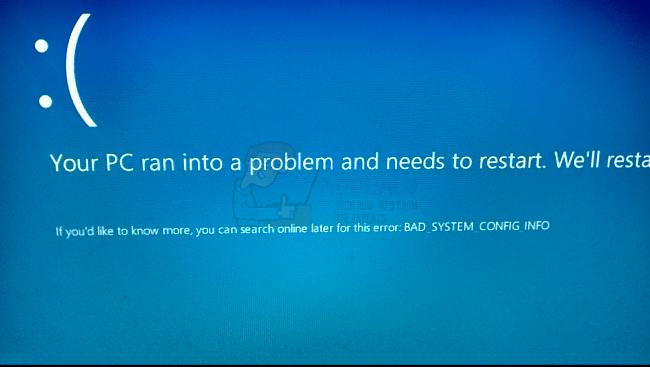

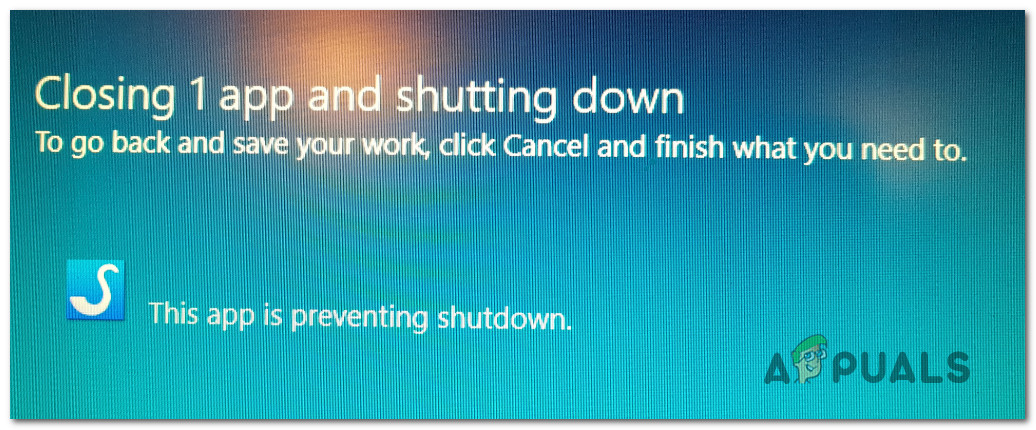

Älä koskaan suorita Bash- tai tcsh-komentoa, jos et ole varma siitä, mitä se tekee. Jotkut ihmiset yrittävät huijata uusia Linux-käyttäjiä suorittamaan jotain, mikä vahingoittaa heidän järjestelmäänsä. Jopa kokeneet käyttäjät voivat päästä eroon erittäin taitavista kepponen, jotka kirjoittavat tietyntyyppisiä vaarallisia komentoja. Yleisimpiä näistä ovat haarukkapommit. Tämän tyyppinen hyväksikäyttö määrittelee toiminnon, joka sitten kutsuu itseään. Jokainen äskettäin syntynyt lapsiprosessi kutsuu itseään, kunnes koko järjestelmä kaatuu ja se on käynnistettävä uudelleen.

Jos joku pyytää sinua suorittamaan jotain järjetöntä, kuten: ():;:, hän loukkaa sinua ja yrittää saada sinut kaatamaan koneesi. Yhä useammalla Linux-jakelulla on nyt suojaus tätä vastaan. Jotkut sanovat, että määrität prosessin virheellisellä tavalla.

On ainakin yksi FreeBSD-testiversio, joka loukkaa aktiivisesti käyttäjää, joka yrittää tehdä tämän, mutta ei salli heidän vahingoittaa järjestelmäänsä. Älä kuitenkaan koskaan kokeile sitä kokeilemisen vuoksi.

Tapa 3: Epätavallisten komentosarjojen tutkiminen

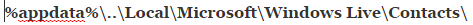

Aina kun saat Python-, Perl-, Bash-, Dash-, tcsh- tai muun tyyppisen komentosarjan, tutki sitä ennen kuin yrität sitä. Sen sisällä saattaa olla piilotettuja haitallisia komentoja. Katso mitä tahansa, joka näyttää joukolta heksadesimaalikoodia. Esimerkiksi:

' Xff xff xff xff x68 xdf xd0 xdf xd9 x68 x8d x99'

' Xdf x81 x68 x8d x92 xdf xd2 x54 x5e xf7 x16 xf7'

Nämä kaksi riviä on otettu skripistä, joka koodasi poikkeuksellisen tuhoavan rm -rf / -komennon heksakoodiksi. Jos et tiennyt, mitä olet tekemässä, olisit voinut helposti sulkea koko asennuksesi ja mahdollisesti UEFI-käynnistysjärjestelmän sen mukana.

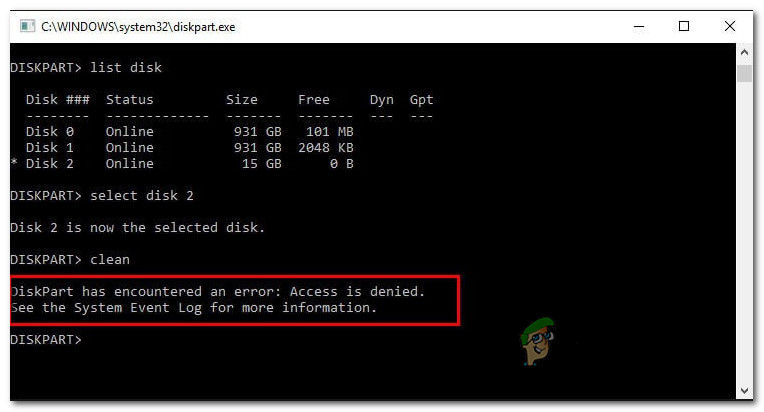

Etsi kuitenkin pinnallisesti vaarattomia komentoja, jotka ovat mahdollisesti haitallisia. Saatat olla perehtynyt siihen, kuinka voit käyttää> -merkkiä ohjaamaan lähdön yhdestä komennosta toiseen. Jos näet jotain sellaista, joka ohjaa jotain nimeltään / dev / sda tai / dev / sdb, se yrittää korvata tilavuuden tiedot roskilla. Et halua tehdä sitä.

Toinen, jonka näet usein, on komento, joka on jotain tällaista:

mv / bin / * / dev / null

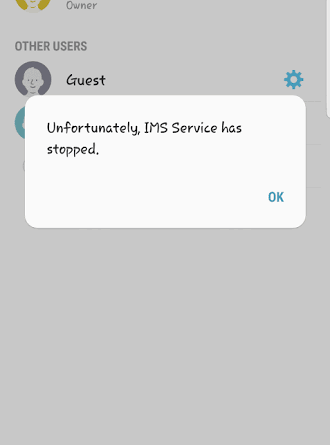

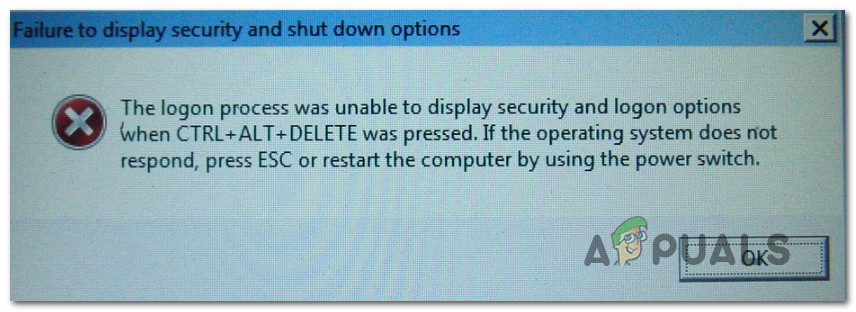

/ dev / null laitetiedosto on vain vähän ämpäri. Dataa ei voida palata. Tämä komento siirtää / olen hakemistoon / dev / null , joka poistaa kaiken sen sisältä. Koska tämä vaatii pääkäyttäjän oikeudet, jotkut ovelat kepponen kirjoittavat sen sijaan jotain mv ~ / * / dev / null , koska tämä tekee saman käyttäjän hakemistoon, mutta ei tarvita erityistä käyttöoikeutta. Tietyt jakelut palauttavat nyt virheilmoitukset, jos yrität tehdä tämän:

Kiinnitä erityistä huomiota mihin tahansa, joka käyttää dd- tai mkfs.ext3 tai mkfs.vfat komentoja. Nämä alustavat aseman ja näyttävät suhteellisen normaalilta.

Jälleen kerran, muista, että sinun ei pitäisi koskaan suorittaa mitään näistä komennoista suorassa tiedostojärjestelmässä. Kerromme vain, mistä kannattaa varoa, emmekä halua kenenkään paahtavan hänen tietojaan. Ole varovainen ja varmista, että tiedät mitä olet tekemässä, ennen kuin käytät ulkopuolista tiedostoa.

4 minuuttia luettu