Windows 10

Microsoft Windows -käyttöjärjestelmässä on kaksi tietoturva-aukkoa, joita haittaohjelmien kirjoittajat hyödyntävät. Äskettäin löydetyt suojausvirheet ovat Code Code Remote- tai RCE-yhteensopivia, ja ne ovat olemassa Adobe Type Manager -kirjastossa. Tietoturvavirhe voi antaa hyväksikäyttäjille mahdollisuuden käyttää ja hallita uhrin tietokoneita etäasennuksen jälkeenkin. On huomattava, että korjaustiedostoa ei ole vielä saatavilla.

Microsoft on myöntänyt, että on olemassa kaksi Windowsin nollapäivän haavoittuvuutta, jotka voivat suorittaa haitallista koodia täysin päivitetyissä järjestelmissä. Haavoittuvuudet on löydetty Adobe Type Manager -kirjastosta, jota käytetään Adobe Type 1 PostScript -muodon näyttämiseen Windowsissa. Microsoft on luvannut kehittää korjaustiedoston riskien vähentämiseksi ja hyödyntämisen korjaamiseksi. Yritys julkaisee korjaustiedostot kuitenkin osana tulevaa Patch Tuesday -päivää. Huolestuneilla Windows-käyttöjärjestelmillä on kuitenkin muutama väliaikainen ja yksinkertaisia kiertotapoja suojaamaan järjestelmiä näiltä kahdelta uudelta RCE-haavoittuvuudelta.

Microsoft varoittaa Windowsin koodin suorittamisen 0 päivän haavoittuvuuksista, joilla on rajoitettu kohdennettujen hyökkäysten mahdollisuus:

Äskettäin löydetty RCE-haavoittuvuudet on olemassa Adobe Type Manager -kirjastossa, joka on Windows DLL -tiedosto, jota monet sovellukset käyttävät hallitsemaan ja renderöimään fontteja Adobe Systemsistä. Haavoittuvuus koostuu kahdesta koodin suorittamisvirheestä, jotka voivat laukaista haitallisten muotoiltujen pääkirjasinten virheellinen käsittely Adobe Type 1 Postscript -muodossa. Hyökkääjän hyökätä tietokoneeseen onnistuneesti hyökkääjien tarvitsee vain kohde avata asiakirja tai jopa esikatsella sitä Windowsin esikatseluruudussa. Tarpeetonta lisätä, että asiakirja on täynnä haitallista koodia.

⚠️ VAROITUS!

Kaikki version #Microsoft Windows (7, 8.1, 10, Server 2008, 2012, 2016, 2019) -käyttöjärjestelmät sisältävät 2 uutta fontin jäsentämiskirjaston RCE-haavoittuvuutta, jotka ovat:

—KRIITTINEN

—PIIRTÄMÄTÖN

—Aktiivisten ZERO-DAY-hyökkäysten allaTiedot ➤ https://t.co/PXfkKFY250 #Kyberturvallisuus pic.twitter.com/USFNpCcQ5t

- The Hacker News (@TheHackersNews) 23. maaliskuuta 2020

Microsoft on vahvistanut, että tietokoneet ovat käynnissä Windows 7 ovat kaikkein haavoittuvimpia äskettäin löydetyille tietoturva-aukkoille. Yhtiö huomauttaa, että fonttien jäsentämistä käsittelevää koodin suorittamisen etäheikkoutta käytetään 'rajoitetuissa kohdennetuissa hyökkäyksissä' Windows 7 -järjestelmiä vastaan. Windows 10 -järjestelmissä haavoittuvuuksien laajuus on melko rajallinen, ilmoitti neuvoa-antavan :

'Hyökkääjä voi hyödyntää haavoittuvuutta monin tavoin, kuten vakuuttaa käyttäjä avaamaan erityisen muotoilun asiakirja tai katsella sitä Windowsin esikatseluruudussa', Microsoft huomautti. Vaikka Windows 10: n, Windows 8.1: n ja Windows 7: n korjausta ei vielä ole, yritys selittää, että 'järjestelmille, joissa on tuetut Windows 10 -versiot, onnistunut hyökkäys voi johtaa koodin suorittamiseen vain AppContainer-hiekkalaatikon yhteydessä rajoitetuilla oikeuksilla ja ominaisuuksilla.

https://twitter.com/BleepinComputer/status/1242520156296921089

Microsoft ei ole tarjonnut paljon yksityiskohtia vasta löydettyjen tietoturva-aukkojen vaikutusten laajuudesta. Yritys ei ilmoittanut, suorittavatko hyväksikäytöt onnistuneesti haitallisia hyötykuormia vai yrittävätkö ne yksinkertaisesti.

Kuinka suojata uusia Windows 0 päivän RCE-haavoittuvuuksia vastaan Adobe Type Manager -kirjastossa?

Microsoft ei ole vielä virallisesti julkaissut korjaustiedostoa suojautumaan äskettäin löydetyiltä RCE-tietoturva-aukkoilta. Laastarien odotetaan saapuvan Patch-tiistaina, todennäköisesti ensi viikolla. Siihen asti Microsoft ehdottaa yhden tai useamman seuraavista ratkaisuista:

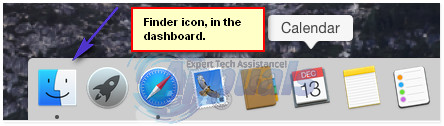

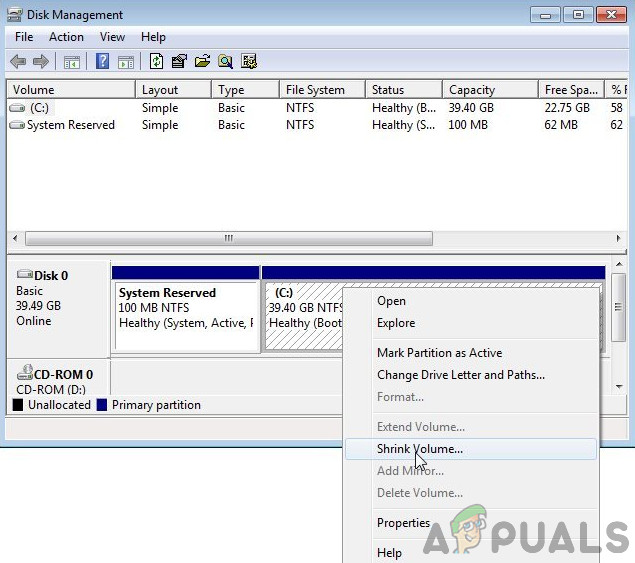

- Esikatseluruudun ja tietoruudun poistaminen käytöstä Resurssienhallinnassa

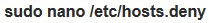

- WebClient-palvelun poistaminen käytöstä

- Nimeä uudelleen ATMFD.DLL (Windows 10 -järjestelmissä, joissa on sama nimi) tai vaihtoehtoisesti poista tiedosto rekisteristä

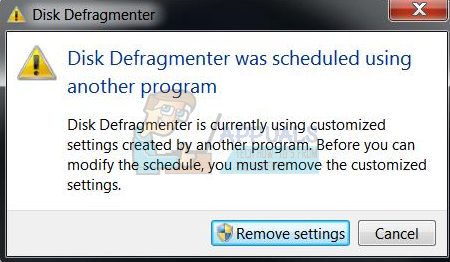

Ensimmäinen toimenpide estää Resurssienhallintaa näyttämästä automaattisesti Open Type -fontteja. Muuten, tämä toimenpide estää tietyntyyppisiä hyökkäyksiä, mutta se ei estä paikallista, todennettua käyttäjää suorittamasta erityistä ohjelmaa haavoittuvuuden hyödyntämiseksi.

Hyökkääjät käyttävät hyväkseen Windows nollapäivän puutteita, Microsoft kertoi maanantaina tietoturvatiedotteessa. Yhtiön mukaan 'rajoitetut kohdennetut hyökkäykset' voivat hyödyntää kahta Windowsissa olevaa avaamatonta etäohjauskoodin (RCE) heikkoutta ... https://t.co/JHjAgO4sSi kautta @InfoSecHotSpot pic.twitter.com/gAhLt46CGT

- Sean Harris (@InfoSecHotSpot) 24. maaliskuuta 2020

WebClient-palvelun poistaminen käytöstä estää vektorin, jota hyökkääjät todennäköisesti käyttäisivät etähyötyjen suorittamiseen. Tämä kiertotapa saa käyttäjiä pyydämään vahvistusta ennen mielivaltaisten ohjelmien avaamista Internetistä. Hyökkääjät voivat silti käyttää ohjelmia, jotka sijaitsevat kohdistetun käyttäjän tietokoneessa tai paikallisessa verkossa.

Viimeinen ehdotettu kiertotapa on melko hankala, koska se aiheuttaa näyttöongelmia sovelluksille, jotka luottavat upotettuihin kirjasimiin ja saattavat aiheuttaa joidenkin sovellusten lakkaavan toimimasta, jos he käyttävät OpenType-fontteja.

Windowsiin vaikuttava RCE-haavoittuvuus on löydetty, ja Microsoft arvioi vakavuutensa kriittiseksi. https://t.co/oA9cdxJMTW pic.twitter.com/TZP6nESJCN

- Neil Mitchell-Hunter (@polo_nmh) 24. maaliskuuta 2020

Kuten aina, Windows-käyttöjärjestelmän käyttäjiä kehotetaan etsimään epäilyttäviä pyyntöjä tarkastelemaan epäluotettavia asiakirjoja. Microsoft on luvannut pysyvän korjauksen, mutta käyttäjien tulisi pidättäytyä käyttämästä tai avaamasta asiakirjoja vahvistamattomista tai epäluotettavista lähteistä.

Tunnisteet Windows