Kuva otettu nukkuvasta tietokoneesta

Windows-tiedostotyyppi “.SettingContent-ms”, joka otettiin alun perin käyttöön Windows 10: ssä vuonna 2015, on altis komentojen suorittamiselle käyttämällä DeepLink-määritettä sen skeemassa - joka itsessään on yksinkertainen XML-asiakirja.

Matt Nelson SpectreOps löysi ja ilmoitti haavoittuvuuden, jota hyökkääjät voivat käyttää helpon hyötykuorman saamiseksi pääsyyn, joka simuloitiin myös tässä videossa

Hyökkääjät voivat käyttää SettingContent-ms-tiedostoa lataamaan Internetistä, mikä herättää useita vakavan vahingon mahdollisuuksia, koska sitä voidaan käyttää tiedostojen lataamiseen, jotka voivat sallia koodin etäsuorittamisen.

Vaikka Office 2016: n OLE-estosääntö ja ASR: n Child Process Creation -sääntö olisivat mahdollistaneet, hyökkääjä voi kiertää OLE-eston .SettingsContent-ms -tiedostotiedostojen ja Office-kansiossa olevien sallittujen polkujen avulla. komentoja, kuten Matt osoitti SpectreOps-blogissa käyttämällä AppVLP-tiedostoa.

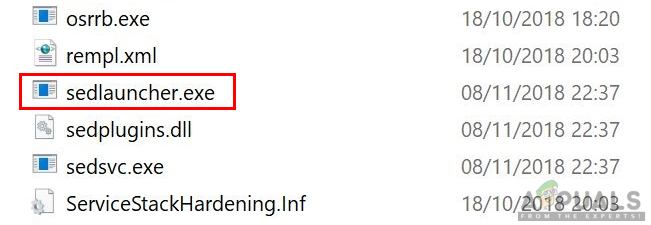

OLE / ASR-kiertämisen hyötykuorma - SpectreOps

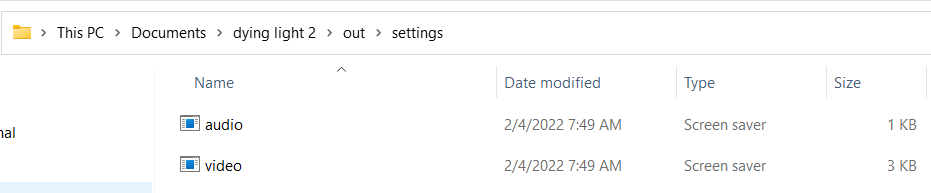

Oletusarvoisesti Office-asiakirjat on merkitty MOTW-muotoon ja ne avautuvat Suojattu näkymä -kohdassa, on tiettyjä tiedostoja, jotka edelleen sallivat OLE: n ja joita Suojattu näkymä ei laukaise. Ihannetapauksessa SettingContent-ms-tiedosto ei saa suorittaa mitään tiedostoa C: Windows ImmersiveControlPanel ulkopuolella.

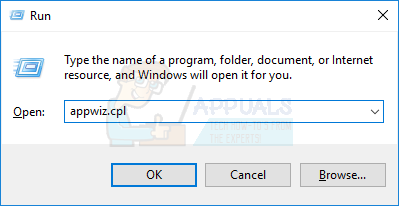

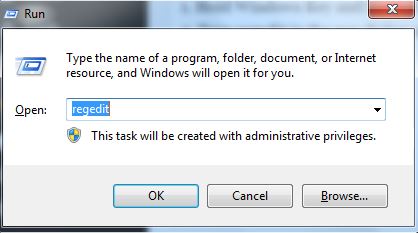

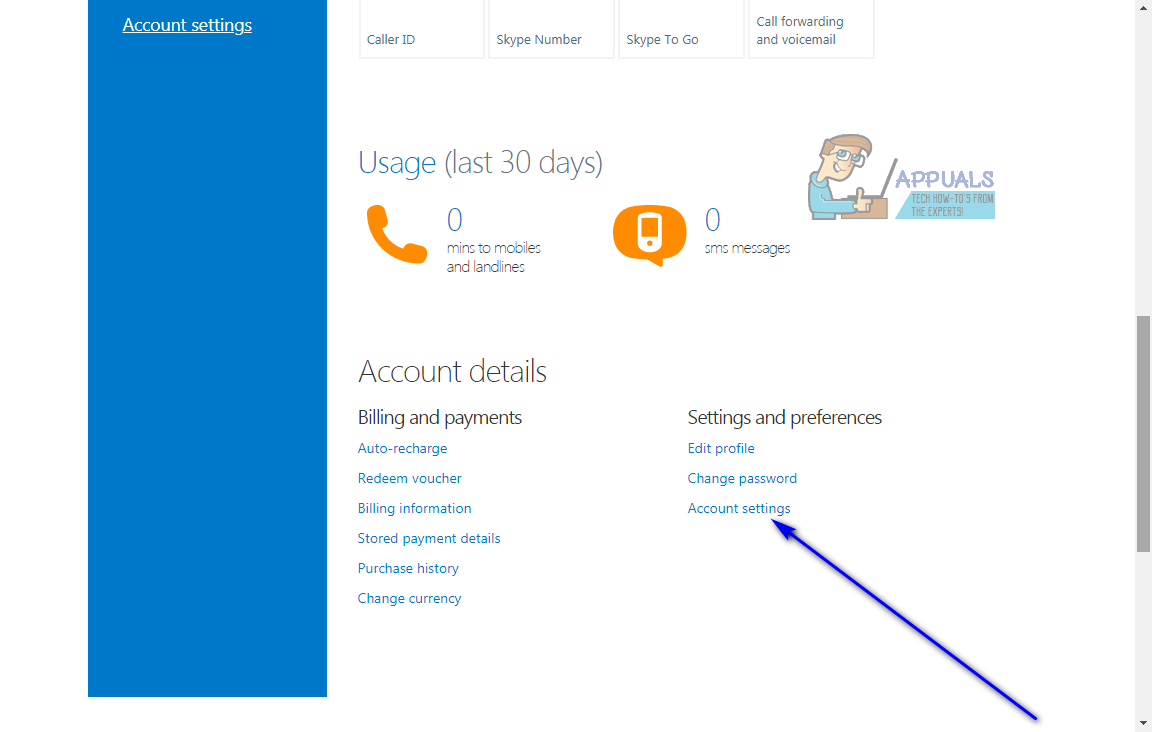

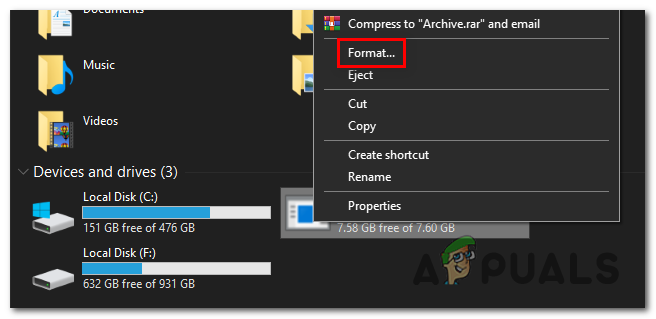

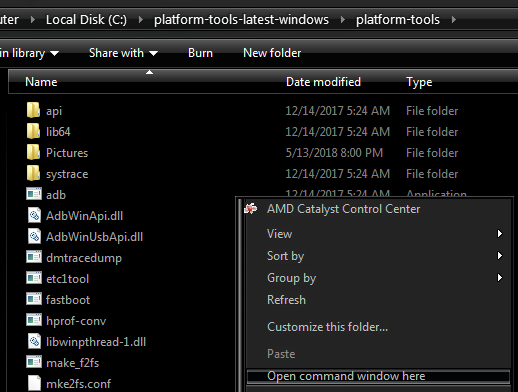

Matt ehdottaa myös tiedostomuotojen kastelemista tappamalla sen käsittelijät asettamalla “DelegateExecute” HKCR: n rekisterieditorin kautta: SettingContent Shell Open Command tyhjäksi - ei kuitenkaan voida taata, että tämän tekeminen ei riko Windowsia palautuspiste tulisi luoda ennen kuin yrität tätä.

![[FIX] Tiedostoa ei voitu avata suojatussa näkymässä](https://jf-balio.pt/img/how-tos/02/file-couldn-t-open-protected-view.jpeg)