UNOHTAA

Uudemmat verkkotekniikat, kuten WebAssembly ja Rust, auttavat vähentämään huomattavasti aikaa, joka joillakin asiakaspuolen prosesseilla kestää sivun lataamisen aikana, mutta kehittäjät julkaisevat nyt uutta tietoa, joka voi johtaa korjauksiin näille sovellusympäristöille tulevina viikkoina .

WebAss Assemblylle on suunniteltu useita lisäyksiä ja päivityksiä, jotka saattavat hypoteettisesti tehdä joistakin Meltdown- ja Spectre-hyökkäysten lievennyksistä hyödyttömiä. Forcepointin tutkijan julkaisema raportti väitti, että WebAssembly-moduuleja voidaan käyttää turhiin tarkoituksiin ja tietyntyyppiset ajoitushyökkäykset saattavat itse asiassa pahentua uusien rutiinien vuoksi, joiden on tarkoitus tehdä alustasta helpompaa koodaajien käytettävissä.

Ajoitushyökkäykset ovat alikanava sivukanavahyökkäyksistä, joiden avulla kolmas osapuoli voi tarkkailla salattua dataa selvittämällä, kuinka kauan salausalgoritmin suorittaminen kestää. Meltdown, Spectre ja muut niihin liittyvät CPU-pohjaiset haavoittuvuudet ovat kaikki esimerkkejä ajoitushyökkäyksistä.

Raportin mukaan WebAssembly helpottaisi näitä laskelmia. Sitä on jo käytetty hyökkäysvektorina kryptovaluutan louhintaohjelmistojen asentamiseen ilman lupaa, ja tämä voi olla myös alue, jolla tarvitaan uusia korjaustiedostoja väärinkäytösten estämiseksi. Tämä voi tarkoittaa, että päivityksiä näistä päivityksistä saattaa olla tarpeen ilmoittaa, kun ne on julkaistu useimmille käyttäjille.

Mozilla on yrittänyt lieventää ajoitushyökkäysten ongelmaa jossain määrin vähentämällä joidenkin suorituskykylaskurien tarkkuutta, mutta WebAssemblyn uudet lisäykset eivät voi tehdä siitä enää tehokasta, koska nämä päivitykset voivat antaa läpinäkymättömän koodin suorittaa käyttäjän koneella. Tämä koodi voisi teoriassa kirjoittaa ensin korkeamman tason kielellä, ennen kuin se käännetään uudelleen WASM-tavukoodimuotoon.

Rustia, joka on Mozillan itsensä mainostama tekniikka, kehittänyt tiimi on ottanut käyttöön viisivaiheisen paljastamisprosessin sekä 24 tunnin sähköpostikuititukset kaikista virheraporteista. Vaikka heidän tietoturvaryhmänsä näyttää olevan tällä hetkellä melko pieni, tämä on todennäköisesti enemmän kuin todennäköisesti samanlainen kuin lähestymistapa, jota monet uudemmat sovellusalustakonsortiot käyttävät käsitellessään tällaisia asioita.

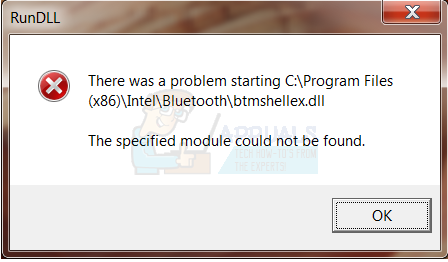

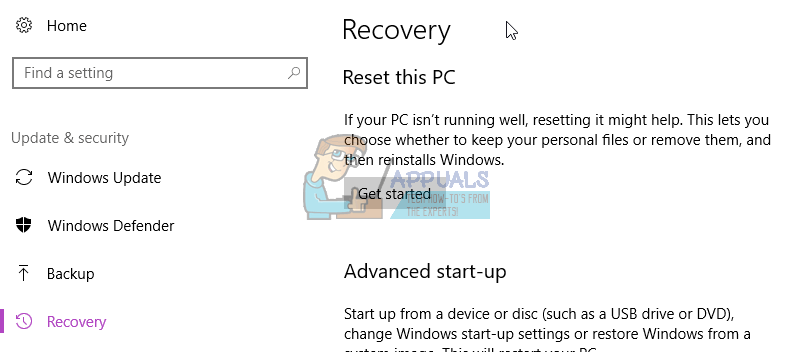

Loppukäyttäjiä kehotetaan, kuten aina, asentamaan asiaankuuluvat päivitykset CPU-pohjaisiin hyökkäyksiin liittyvien haavoittuvuuksien yleisen riskin vähentämiseksi.

Tunnisteet verkkoturva