PB Tech

Malwarebytesin kanssa työskennellyt huipputurvatutkija Jerome Segura on keksinyt keinon kiertää Microsoft Office -suojaus käyttämällä hyökkäysvektoria, joka ei vaadi makroja. Tämä tulee muiden tutkijoiden kannoista, jotka ovat äskettäin löytäneet menetelmiä makrojen pikavalintojen käyttämiseksi Access-tietokantojen väärinkäyttöön.

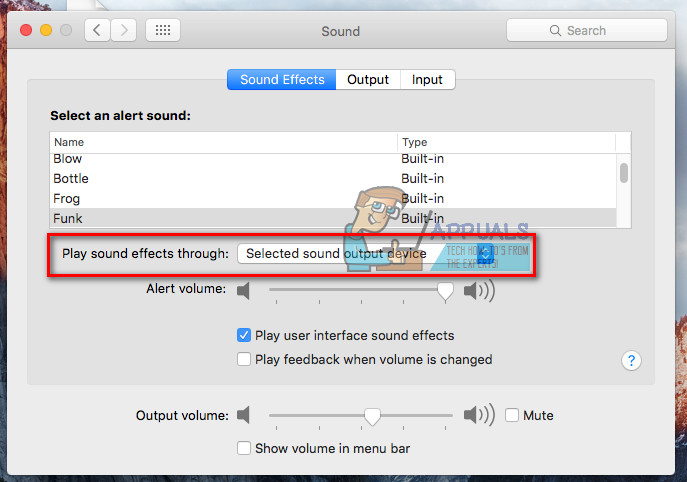

Upottamalla asetustiedosto Office-asiakirjaan hyökkääjät voivat käyttää sosiaalista suunnittelua saadakseen käyttäjät suorittamaan vaarallisen koodin ilman lisäilmoituksia. Kun tekniikka toimii, Windows ei heitä virheilmoituksia. Jopa salaperäiset voidaan ohittaa, mikä auttaa piilottamaan, että kaikki on tekeillä.

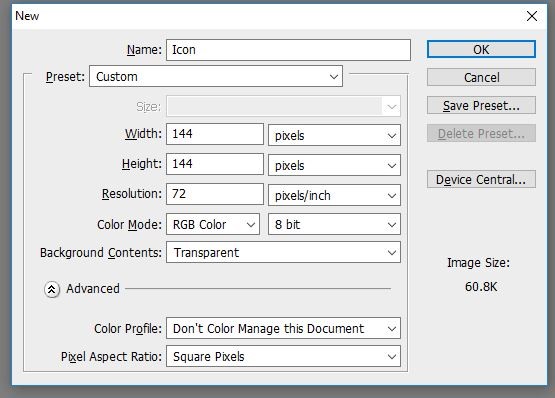

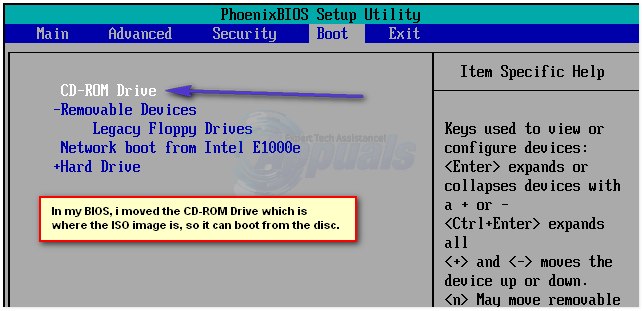

Windows 10: n erityinen tiedostomuoto sisältää XML-koodin, joka voi luoda pikavalintoja sovelmiin Ohjauspaneelissa. Tätä muotoa .SettingContent.ms ei ollut olemassa aiemmissa Windows-versioissa. Tämän seurauksena heidän ei pitäisi olla alttiita tälle hyödyntämiselle, sikäli kuin tutkijat tietävät.

Niillä, jotka ovat ottaneet Officen käyttöön Wine-sovellusten yhteensopivuustasolla, ei pitäisi myöskään olla ongelmia, riippumatta siitä, käyttävätkö he GNU / Linuxia vai macOS: ää. Yksi tämän tiedoston sisältämistä XML-elementeistä voi kuitenkin tuhota paljaalla metallilla toimivien Windows 10-koneiden kanssa.

DeepLink, kuten elementti tunnetaan, sallii binaariset suoritettavat niput suorittaa, vaikka niiden jälkeen olisikin kytkimiä ja parametreja. Hyökkääjä voi pyytää PowerShelliä ja lisätä sen jälkeen jotain, jotta he voivat aloittaa mielivaltaisen koodin suorittamisen. Haluttaessa he voivat jopa soittaa alkuperäiselle vanhalle komentotulkille ja käyttää samaa ympäristöä, jonka Windows-komentorivi on toimittanut koodereille NT-ytimen varhaisimmista versioista lähtien.

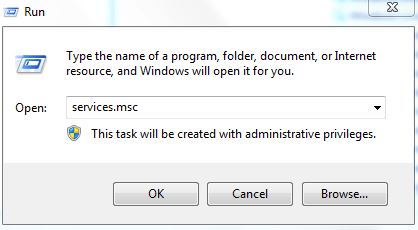

Tämän seurauksena luova hyökkääjä voisi laatia asiakirjan, joka näyttää lailliselta, ja teeskennellä olevansa joku muu saadakseen ihmiset napsauttamaan siinä olevaa linkkiä. Tämä voi esimerkiksi tottua lataamaan salausohjelmia uhrin koneelle.

He saattavat myös haluta lähettää tiedoston ulos suuren roskapostikampanjan kautta. Segura ehdotti, että tämän pitäisi varmistaa, että klassiset sosiaalisen suunnittelun hyökkäykset eivät pudota tyylistä pian. Vaikka tällainen tiedosto olisi jaettava lukemattomille käyttäjille sen varmistamiseksi, että muutamat sallivat koodin suorittamisen, tämän pitäisi olla mahdollista peittämällä se joksikin muuksi.