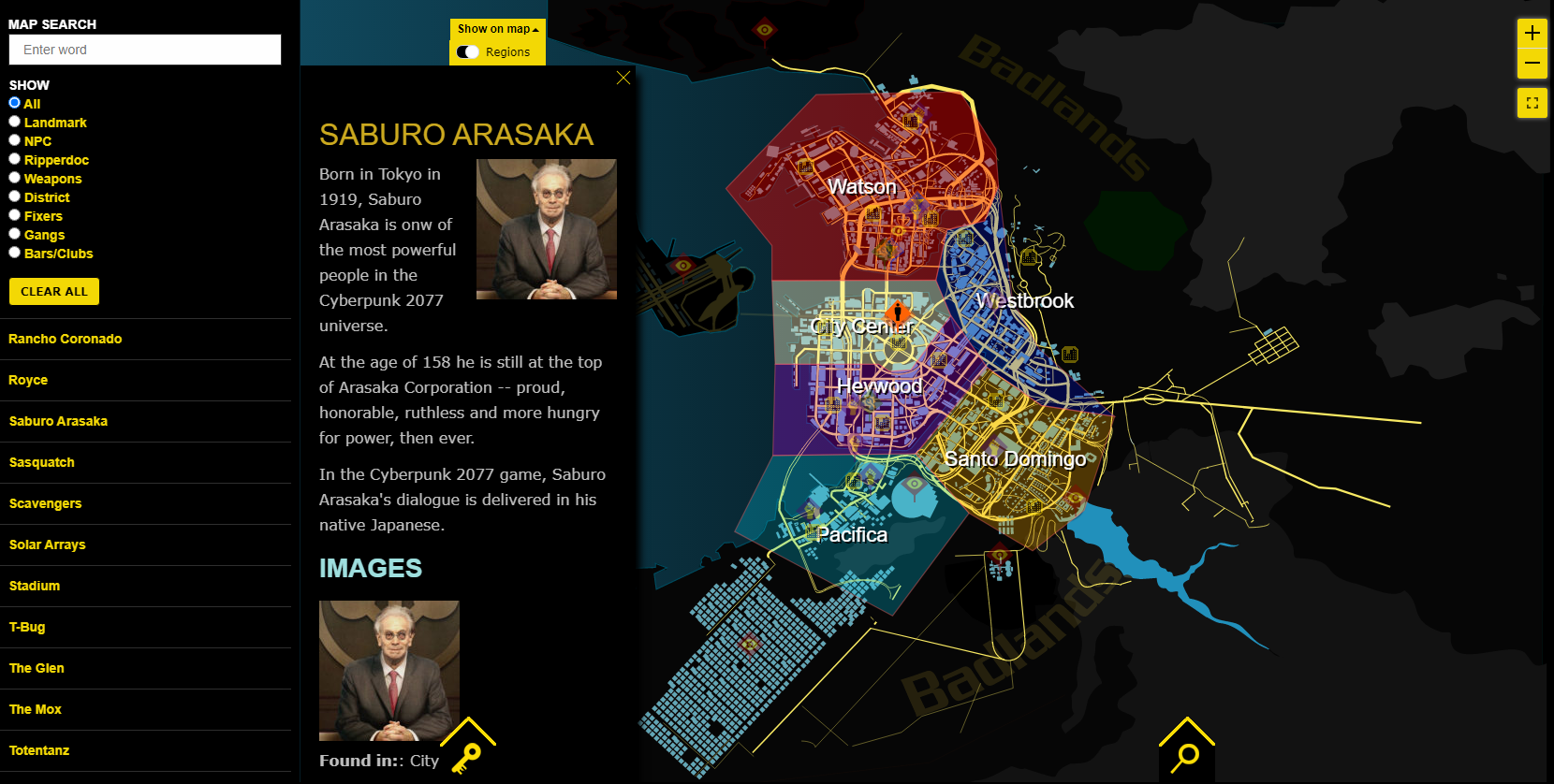

SpectreOps-tiimi, Steve Borosh

SpecterOps-tiimisivuston äskettäin julkaistu blogikirjoitus laajensi, kuinka keksejä voisi hypoteettisesti luoda haitallisia .ACCDE-tiedostoja ja käyttää niitä tietojenkalasteluvektorina ihmisille, joille on asennettu Microsoft Access Database. Vielä tärkeämpää on kuitenkin se, että Microsoft Access Macro (MAM) -pikanäppäimiä voidaan mahdollisesti käyttää myös hyökkäysvektorina.

Nämä tiedostot linkittävät suoraan Access-makroon, ja ne ovat olleet olemassa jo Office 97 -kaudella. Turvallisuusasiantuntija Steve Borosh osoitti, että johonkin näistä pikakuvakkeista voidaan upottaa. Tämä ajaa gammat yksinkertaisesta makrosta hyötykuormiin, jotka lataavat .NET-kokoonpanon JScript-tiedostoista.

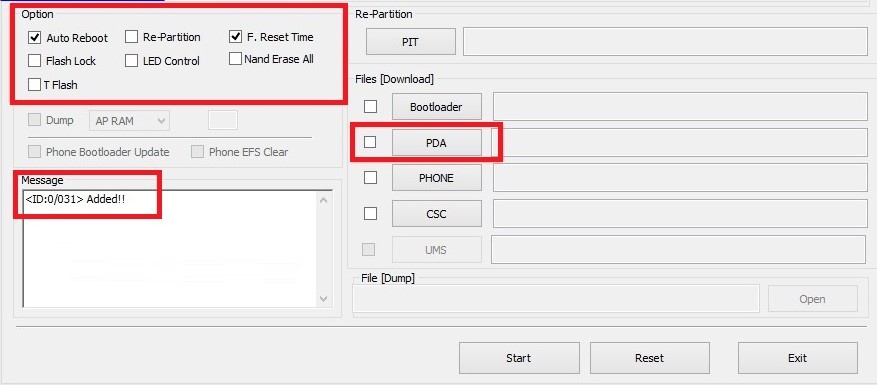

Lisäämällä funktion kutsun makroon, johon muut ovat saattaneet lisätä aliohjelman, Borosh pystyi pakottamaan mielivaltaisen koodin suorittamisen. Hän yksinkertaisesti käytti avattavaa laatikkoa valitsemaan suoritettavan koodin ja valitsi makrofunktion.

Autoexec-asetukset antavat makron käydä heti, kun asiakirja avataan, joten sen ei tarvitse pyytää käyttäjältä lupaa. Borosh käytti sitten Accessin 'Tee ACCDE' -vaihtoehtoa luodakseen suoritettavan version tietokannasta, mikä tarkoitti sitä, että käyttäjät eivät olisi voineet tarkastaa koodia, vaikka haluaisivatkin.

Vaikka tämän tyyppinen tiedosto voitaisiin lähettää sähköpostin liitetiedostona, Borosh piti sen sijaan tehokkaampana luoda yksi MAM-pikakuvake, joka linkitti etäyhteyden ACCDE autoexec -tietokantaan, jotta se voisi suorittaa sen Internetin kautta.

Vedettyään makron työpöydälle pikakuvakkeen luomiseksi hänelle jäi tiedosto, jossa ei ollut paljon lihaa. DatabasePath-muuttujan muuttaminen pikakuvakkeessa antoi hänelle kuitenkin vapauden muodostaa yhteys etäpalvelimeen ja noutaa ACCDE-tiedosto. Jälleen kerran tämä voidaan tehdä ilman käyttäjän lupaa. Koneissa, joissa portti 445 on auki, tämä voidaan tehdä jopa SMB: llä HTTP: n sijaan.

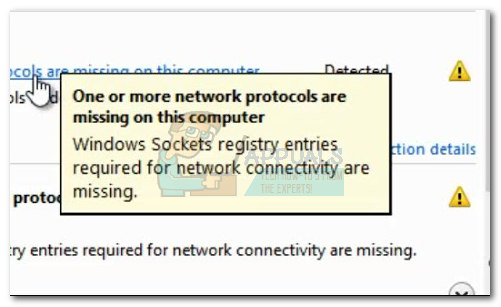

Outlook estää oletusarvoisesti MAM-tiedostot, joten Borosh väitti, että cracker saattaa isännöidä tietojenkalastelulinkkiä vaarattomassa sähköpostiviestissä ja saada sosiaalisen suunnittelun avulla käyttäjän noutamaan tiedoston kaukaa.

Windows ei pyydä heitä suojausvaroituksella, kun he avaavat tiedoston, jolloin koodi voidaan suorittaa. Se saattaa käydä läpi muutaman verkkovaroituksen, mutta monet käyttäjät saattavat yksinkertaisesti jättää nämä huomiotta.

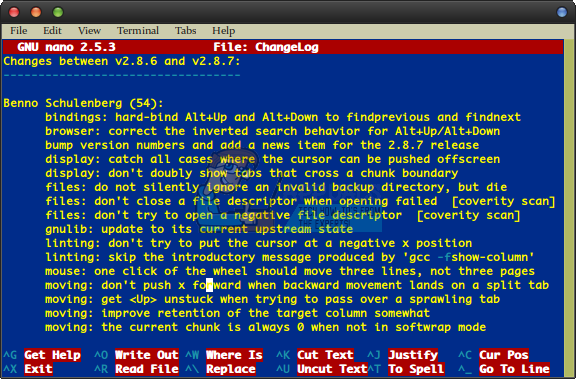

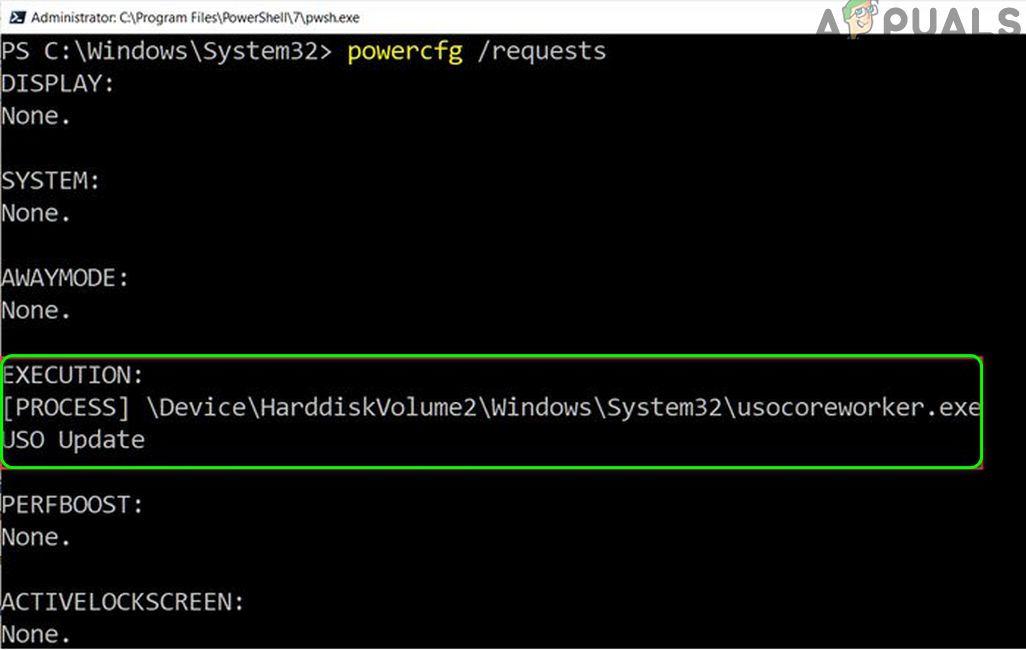

Vaikka tämä halkeaminen vaikuttaa petollisen helposti toteutettavalta, lieventäminen on myös petollisen helppoa. Borosh pystyi estämään makron suorittamisen Internetistä vain asettamalla seuraavan rekisteriavaimen:

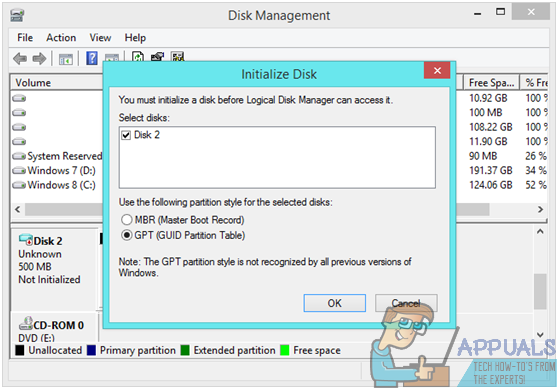

Tietokone HKEY_CURRENT_USER Software Microsoft Office 16.0 Access Security blockcontentexecutionfrominternet = 1

Käyttäjien, joilla on useita Office-tuotteita, on kuitenkin sisällytettävä erilliset rekisteriavaimen merkinnät kullekin, miltä se näyttää.

Tunnisteet Windowsin suojaus